Olá!

Essa é a segunda parte da postagem Como usar o Wireshark pela primeira vez. Com essa postagem, completo o assunto.

As imagens nessa postagem foram extraídas do Wireshark para Windows. Na postagem anterior, estava em uma máquina Linux, com as cores dos filtros desconfiguradas.

Qualquer diferença não foi mera coincidência. Rs

FILTRAGEM BÁSICA DE PACOTES

Quando você inicia uma captura em modo promíscuo todo e qualquer pacote recebido na interface selecionada, seja ele para quem for, será exibido na tela de capturas. Por esse motivo a análise de um determinado fluxo ou comunicação entre dois dispositivos pode ficar bastante complicada.

Os filtros podem ser utilizados para facilitar a visualização das informações nesse painel, possibilitando definir critérios para que sejam mostradas as informações que realmente interessam.

Para ativar um filtro de maneira simples podemos utilizar alguns comandos e expressões naquele campo de filtro, logo acima do painel de capturas, veja as principais opções que podem ser utilizadas nas expressões:

- Operandos: igual a (==), diferente de (!=), maior que (>), menor que (<), maior ou igual que (>=) e menor ou igual que (<=).

- Apenas pacotes com requisições de um protocolo específico, por exemplo, DNS (dns), HTTP (http), ARP (arp), ICMP (icmp), Telnet (telnet), SSH (ssh), etc.

- IP de origem (ip.src)

- IP de destino (ip.dst)

Abaixo seguem alguns exemplos de filtros que podem ajudar nesses primeiros passos com o Wireshark:

- Pacotes com o IP de origem igual a 192.168.1.1 – ip.src==192.168.29.32

- Pacotes com o IP de destino igual a 192.168.1.10 – ip.dst==192.168.0.1 (no meu caso é o Gateway Padrão)

- Pacotes com IP de origem 8.8.8.8 e destino 192.168.1.27 – ip.src==8.8.8.8 && ip.dst==192.168.29.32 (respostas do DNS ao meu computador)

Para aplicar o filtro basta digitar a expressão no campo Filter e depois dar um “Entra” ou clicar em “Apply“. Para retirar o filtro basta clicar em “Clear“.

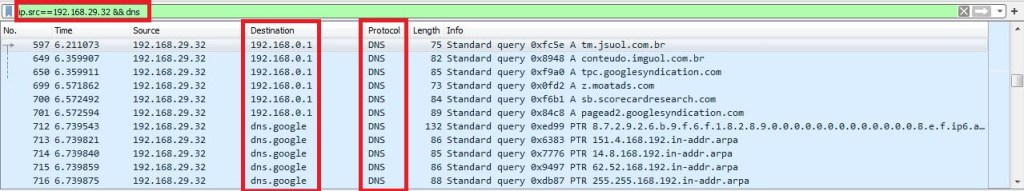

Veja a tela da filtragem de exemplo feita para verificar todas as requisições DNS feitas do meu computador para o DNS com endereço 192.168.29.32 (ip.dst==192.168.29.32 && dns). O operando “&&” é um AND lógico, ou seja, as duas opções devem estar presentes para que a condição seja satisfeita. Você pode utilizar um OU (“||“) se quiser que uma ou outra estejam presentes.

IMAGEM: Do Autor

Lembre-se que normalmente estamos conectados a portas de switches, por isso os pacotes recebidos serão os destinados apenas ao nosso próprio host, floodings, broadcasts e multicasts. Para receber todos os pacotes em uma interface é preciso ativar o espelhamento de portas no switch ou estar em uma porta de um Hub.

FOLLOW UDP STREAM

O recurso chamado Follow UDP Stream pode ser utilizado para que o Wireshark remonte toda a linha do tempo de uma conversa UDP, mostrando as informações trocadas por um determinado fluxo UDP.

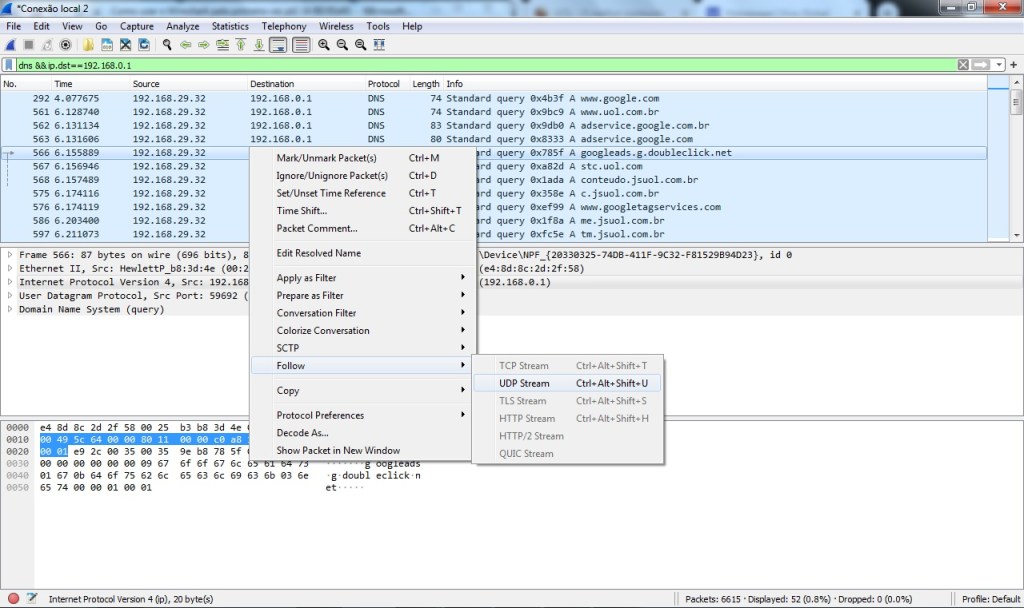

Por exemplo, você fez a abertura de uma webpage no navegador e deseja verificar as informações trocadas nessa sessão referentes ao DNS, para isso basta selecionar um pacote dessa sessão com o botão direito e selecionar a opção “Follow UDP Stream”. Veja exemplo abaixo. Note que iniciei filtrando apenas as conexões DNS para facilitar a busca pelo fluxo desejado entre meu computador e o gateway padrão com IP 192.168.0.1 utilizado nesse exemplo.

IMAGEM: Do Autor

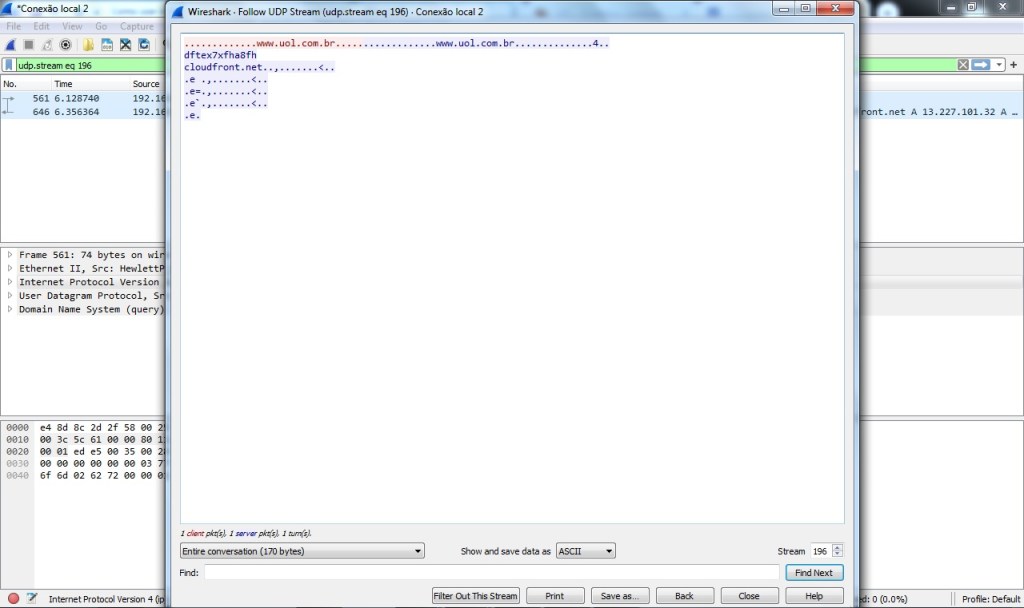

Uma vez encontrado e selecionada a opção para verificar o fluxo do UDP o Wireshark mostra os detalhes da sessão, ou seja, tudo que foi trafegado entre o meu computador e o gateway padrão.

IMAGEM: Do Autor

Essa opção é muito interessante para que você possa entender melhor as mensagens trocadas por aplicações que utilizam o UDP como protocolo de transporte.

Fora o Follow UDP Stream, existe as opções para os protocolos TCP, TLS, HTTP, HTTP/2 e QUIC.

CONCLUSÃO

Chegamos ao final. Tenho certeza que esses conteúdos vão agregar e muito aos conhecimento nessa área de redes.

Creio que todo administrador de redes ou profissional de infraestrutura de TI precisa saber como analisar protocolos, capturar pacotes e utilizar essas informações no seu dia a dia para analisar o estado da rede e auxiliar na resolução de problemas.

Pratique bastante. Até mais!

Nice!

CurtirCurtir

Parabéns, artigo muito bem escrito,já ultilizei o WireShark a algum tempo atrás só para funções básicas de monitoramento, esse é um dos melhores artigo que já estudei muito bem explicado…

CurtirCurtir

Obrigado Wagno! Mantenha os olhos aqui.

CurtirCurtir