Olá!

Bem-vindo a terceira e última postagem sobre Autopsy Forensic Suite. Nessa postagem estaremos vendo como fazer uma análise forense no Autopsy com uma imagem de um sistema operacional Android. Iremos extrair e analisar artefatos usando o módulo Android Analyzer. É um dos novos recursos introduzidos.

Anteriormente, aprendemos como analisar uma imagem do Windows usando Autopsy v4. Link das postagens anteriores: https://douglasmendes.code.blog/2020/12/10/autopsy-suite-de-ferramentas-forense-pt-1-analise-forense/

Primeiro apresentarei o módulo Android Analyzer. A seguir, mostrarei um exemplo prático de como usá-lo para analisar uma imagem do Android.

O Autopsy desde a versão 3 fornece um recurso valioso que é a capacidade de extrair e analisar artefatos de uma imagem do Android implementada pelo módulo Android Analyzer. Este módulo funciona em dublês físicos para a maioria dos dispositivos Android, mas não oferece suporte a dispositivos mais antigos que não possuem um sistema de volume.

Nesta postagem, vou mostrar o módulo em ação. Presumimos que temos o Autopsy já instalado, e uma imagem de um dispositivo Android também em mãos. Lembrando de, como procedimento forense, bloquear o disco para gravação, ou seja, trabalhar com o disco montado em modo read-only. Se estiver utilizando o Autopsy no Windows, sugiro que utilize o software USB Write Blocker ALL Windows, que pode ser baixado nesse sitio: https://sourceforge.net/projects/usbwriteblockerforwindows8/

Caso não saiba como utilizar, deixe um comentário que envio as instruções.

LABORATÓRIO

Devemos abrir um novo caso a partir de então. O nome dos casos, diretório, e dados relacionados nesse momento não são importantes. Deixo livre para que escolha. Porém na hora de escolher a configuração dos módulos (Configure Ingest Modules) você deve selecionar o módulo Android Analyzer e deixar apenas o módulo iOS Analyzer de fora.

IMAGEM: Do Autor

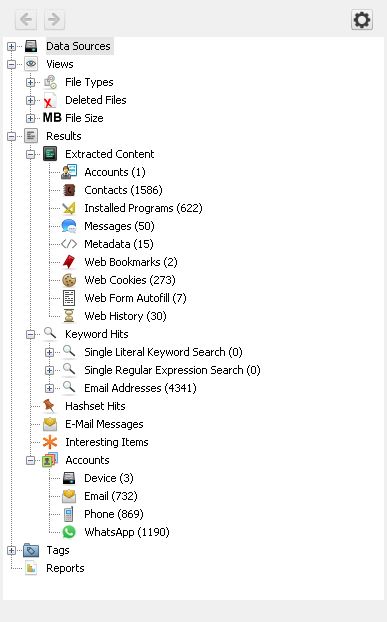

Os resultados da análise são exibidos. Como de costume, sob o visualizador em árvore.

IMAGEM: Do Autor

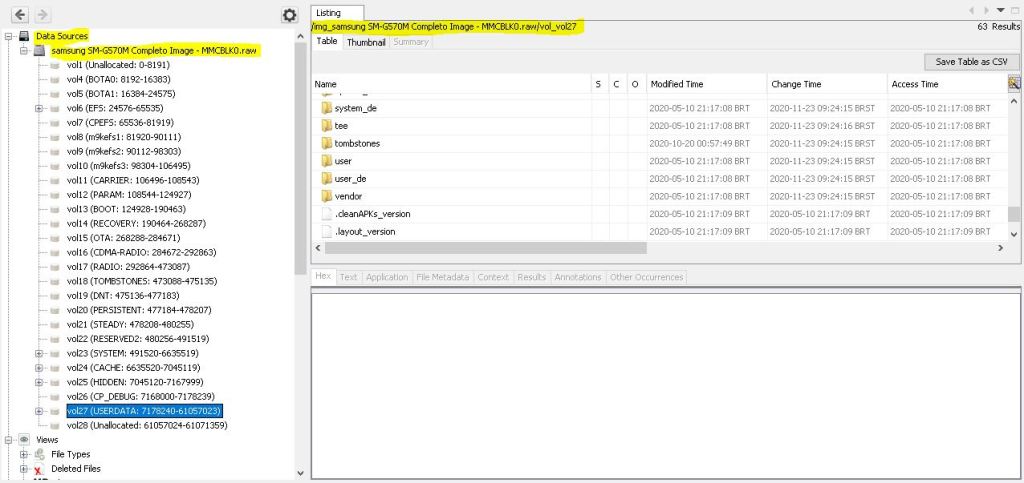

A fonte de dados (Data Sources) é uma sub-árvore. Ela relata todas as partições identificadas no dispositivo. Podemos selecionar uma partição e navegar sobre ela inspecionando diretórios e arquivos.

IMAGEM: Do Autor

Em visualizações → arquivos excluídos (Views → Deleted Files), podemos ver todos os arquivos excluídos recuperados pelo módulo de escultura PhotoREC. As sub-árvores Resultados → Conteúdos extraídos (Results → Extracted Content) além dos artefatos da Internet e metadados EXIF como já vimos na última postagem com a imagem do Windows. Temos também artefatos específicos do Android, como registros de chamadas, contatos e mensagens.

IMAGEM: Do Autor

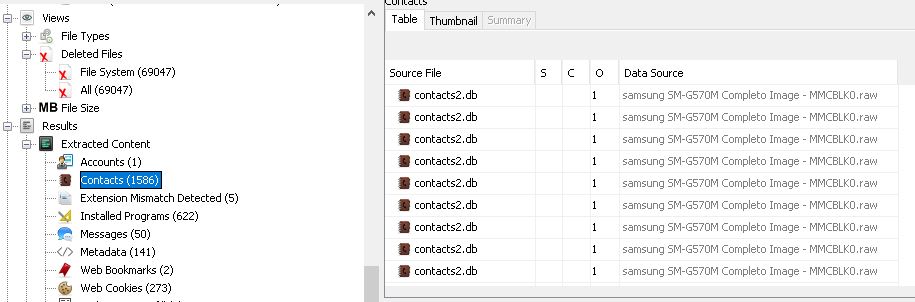

O Android armazena esses dados em bancos de dados SQL, por exemplo, se dermos uma olhada nos contatos, poderemos ver a tabela com a lista de chamadas e as informações relativas.

IMAGEM: Do Autor

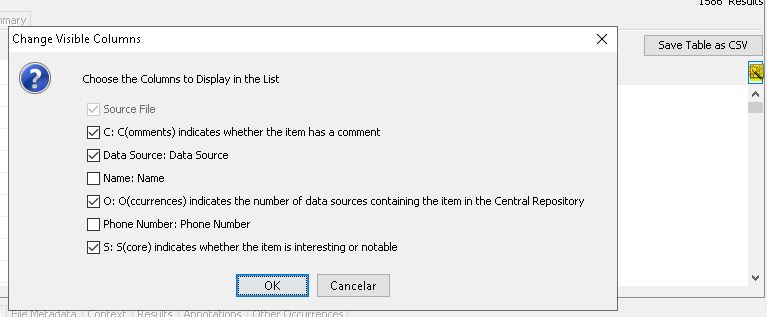

Podemos escolher quais colunas exibir na lista.

IMAGEM: Do Autor

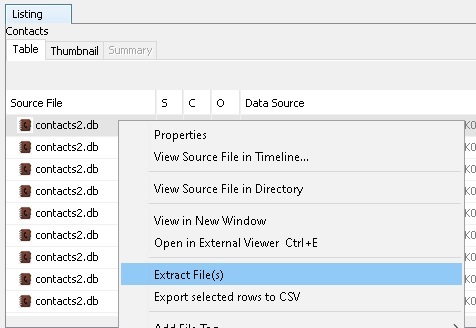

Neste caso, escondi os números de telefone e nomes por questões de privacidade. Os registros de chamadas ou contatos são armazenados no arquivo de banco de dados do SQL contacts2.db. Também podemos extrair esses arquivos clicando com o botão direito do mouse e clicando em extrair arquivos.

IMAGEM: Do Autor

IMAGEM: Do Autor

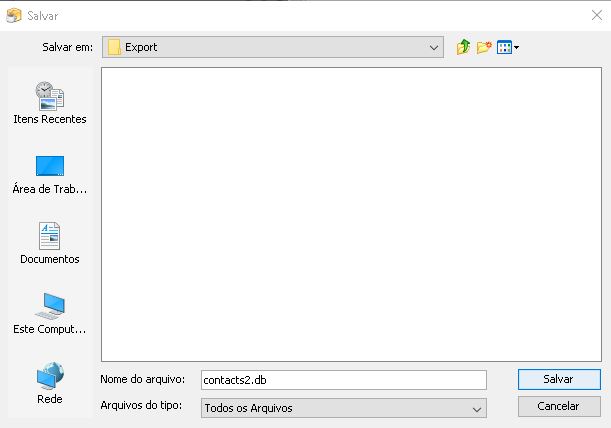

Salve-o, abra-o mais tarde com um visualizador SQLite para executar consultas nele. Se você clicar com o botão direito do mouse no arquivo de contatos 2.db, também podemos ver sua localização no sistema de arquivos do dispositivo clicando em View Source File in Directory.

IMAGEM: Do Autor

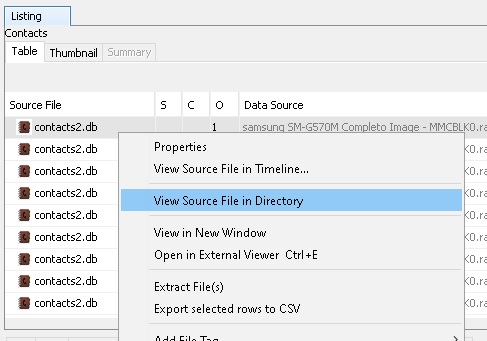

IMAGEM: Do Autor

Alguns casos demoram um pouco para concluir a execução. Neste caso, podemos ver que o banco de dados está localizado em data vol_vol27/data/com.android.providers.contacts/databases.

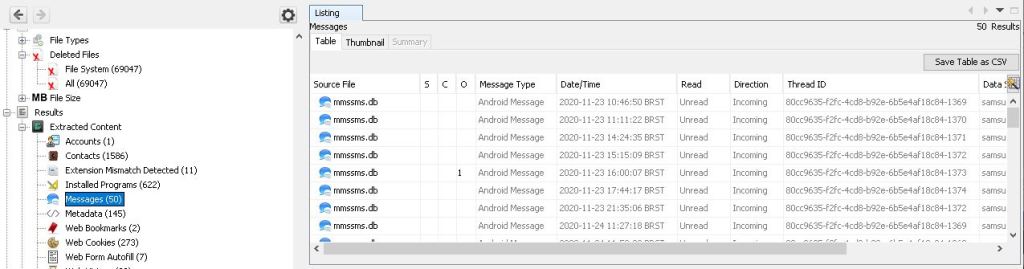

A sub-árvore Messages exibe uma lista de mensagens enviadas ou recebidas, o tipo de mensagem, a data e o fuso horário.

IMAGEM: Do Autor

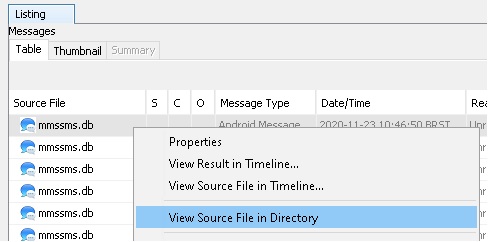

Mesmo neste caso, os nomes de ambos os números estão ocultos, incluindo o texto. O banco de dados da mensagem é mmssms.db. Podemos ver a sua localização clicando com o botão direito sobre ele e selecionando View Source file in Directory igual ao exemplo anterior.

IMAGEM: Do Autor

IMAGEM: Do Autor

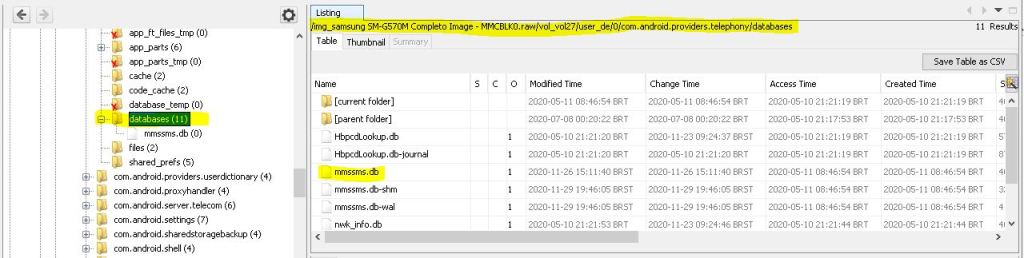

Clique na sub-árvore databases.

IMAGEM: Do Autor

Neste caso, podemos ver que o banco de dados está localizado em data /user_de/0/com.android.providers.telephony/databases.

Como vimos na postagem anterior, podemos analisar a imagem do Android da mesma forma que analisamos a imagem do Windows. Por exemplo, podemos pesquisar arquivos e palavras-chave específicos, da mesma forma que podemos ver e examinar a linha do tempo do evento. Caso não se lembre como fazer, veja novamente a postagem 2.

Isso é tudo. Nesta postagem, chegamos ao final da série de postagens sobre Autopsy Forensic Suite. Apresentei o Autopsy e os novos recursos que vêm com ela. Também cobri como instalar esta versão em um SO Linux e um SO Windows chegando a mostrar dois exemplos práticos de como extrair e analisar artefatos de imagens do Windows e Android.

O Autopsy 4 é uma ferramenta realmente valiosa que permite analisar facilmente imagens forenses, inclusive discos locais.

Deixe seus comentários! Se curtiu, deixe seu Like !

Valeu, até mais!