Olá!

Bem-vindo a segunda postagem que faz referência à ferramenta Autopsy Forensic Suite. Anteriormente, apresentei o Autopsy, os novos recursos da versão 4 e como instalá-la em uma máquina Windows. Nesta postagem vamos dar uma olhada em como analisar uma imagem de disco do Windows com o Autopsy.

Link da postagem anterior: https://douglasmendes.code.blog/2020/12/10/autopsy-suite-de-ferramentas-forense-pt-1-analise-forense/

Vamos criar um novo caso, abrir a imagem e examinar os vários artefatos extraídos dela. Isso inclui arquivos de metadados, artefatos da Internet, dados excluídos e assim por diante. E no final, vamos cobrir o tempo com análise e visualização.

LABORATÓRIO

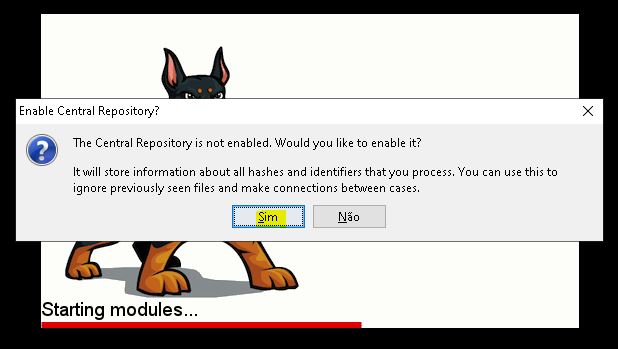

Vamos supor que nosso Autopsy 4 esteja funcionando. O Autopsy 4 quando aberto pela primeira vez mostra uma janela referente ao Central Repository (Repositório Central). Antes de tomar a decisão, vou explicar o que significa.

O que é o repositório central?

Repositório central é um banco de dados que armazena dados de casos anteriores:

– Valores de hash MD5.

– Comentários.

– SSIDs Wi-Fi.

– Etc.

Por que é necessário?

– Permite acessar facilmente dados importantes de casos anteriores.

– O Autopsy normalmente possui bancos de dados específicos de caso.

- Mantém os bancos de dados menores e mais fáceis de gerenciar.

- Permite arquivamento, etc.

– O visualizador de conteúdo “Outras ocorrências” mostra se o arquivo foi visto em um caso anterior.

– Comentários sobre um arquivo podem ser armazenados no CR e mostrados quando o arquivo for visto novamente no futuro.

– Centraliza o gerenciamento de conjuntos de hash notáveis.

– Sinaliza automaticamente os arquivos se eles foram marcados anteriormente como notáveis.

– Outros.

Tipos de implantação do repositório central

São suportados dois tipos:

- SQLite:

– Não requer outras instalações.

– Pode ser usado por apenas um usuário por vez.

NOTA: Não coloque um compartilhamento de rede e faça com que vários examinadores o usem ao mesmo tempo para que não gerem problemas no funcionamento.

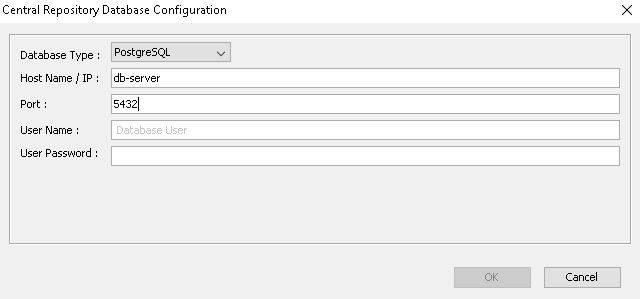

- PostgreSQL

– O banco de dados é armazenado em um servidor.

– Pode ser usado por vários usuários ao mesmo tempo.

– Pode usar o mesmo servidor para casos de multiusuários.

Escolhendo um tipo

- Se você faz tudo sozinho, fique com o SQLite.

- Se houver várias pessoas em seu laboratório, configure o PostgreSQL. É bem fácil. Siga as instruções na documentação do usuário do Autopsy.

Nessa postagem demonstrarei como configurar o Central Repository de maneira que ele funcione baseado em single-user. Caso queira informações de como trabalhar com serviços multiusuários, verifique as documentações do Autopsy no endereço eletrônico.

Na janela aberta, clique em Sim.

IMAGEM: Do Autor

Configurando o repositório central (etapa 1)

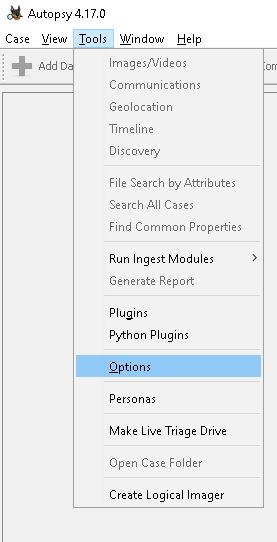

Na próxima caixa de diálogo, clique em Cancel. Na sequência, clique na aba superior Tools → Options.

IMAGEM: Do Autor

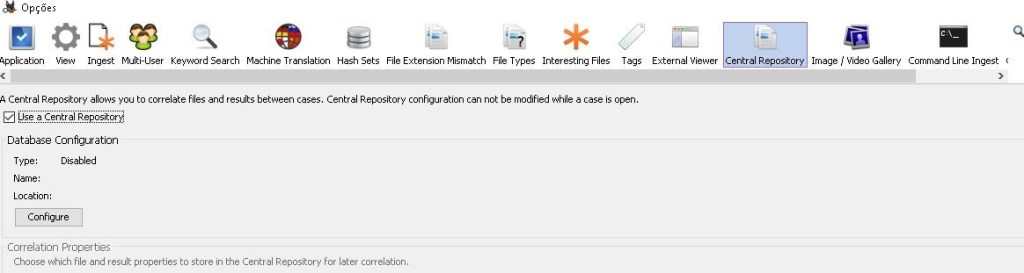

Marque a caixa Use a central repository.

IMAGEM: Do Autor

Configurando o repositório central (etapa 2)

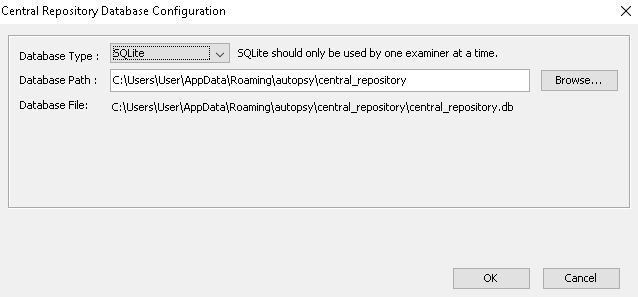

- Repositório SQLite: o local padrão está na sua pasta AppData.

IMAGEM: Do Autor

- PostgreSQL: Digite o nome do servidor, nome de usuário e senha:

IMAGEM: Do Autor

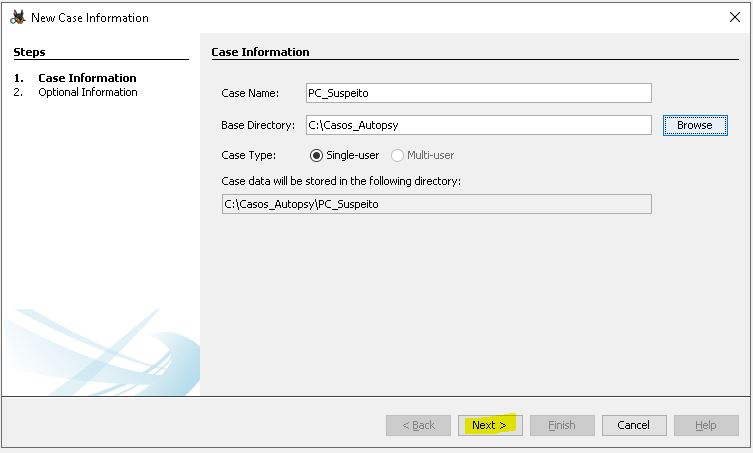

Terminado esse procedimento, feche a janela Options, e clique em Case → New Case.

IMAGEM: Do Autor

Outra janela de diálogo é exibida. Podemos inserir informações sobre o nome do caso, por exemplo, PC_Suspeito e o diretório base onde queremos salvar os arquivos relativos ao caso. No tipo de caso permaneça com Single-user. Em seguida, clique em Next.

IMAGEM: Do Autor

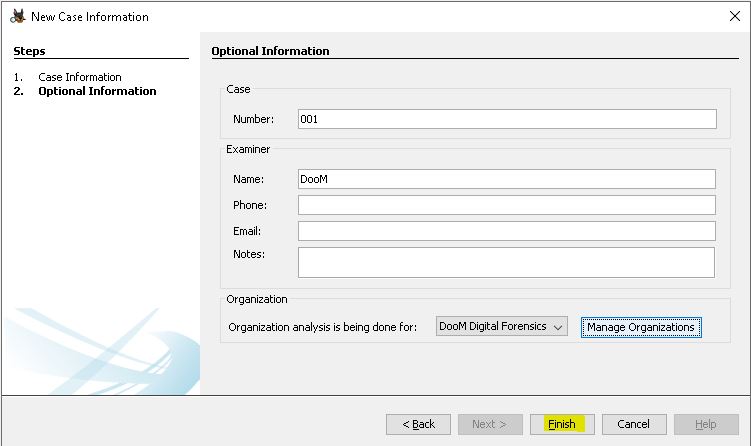

Podemos inserir outras informações opcionais como o número do caso e o examinador. Depois de preenchido (se quiser preencher) ou não, clique em Finish para dar andamento a criação do caso.

IMAGEM: Do Autor

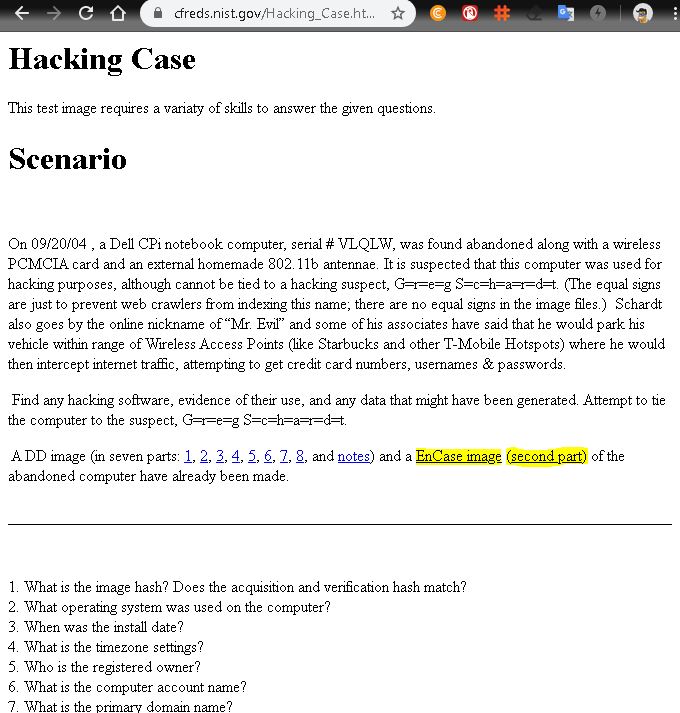

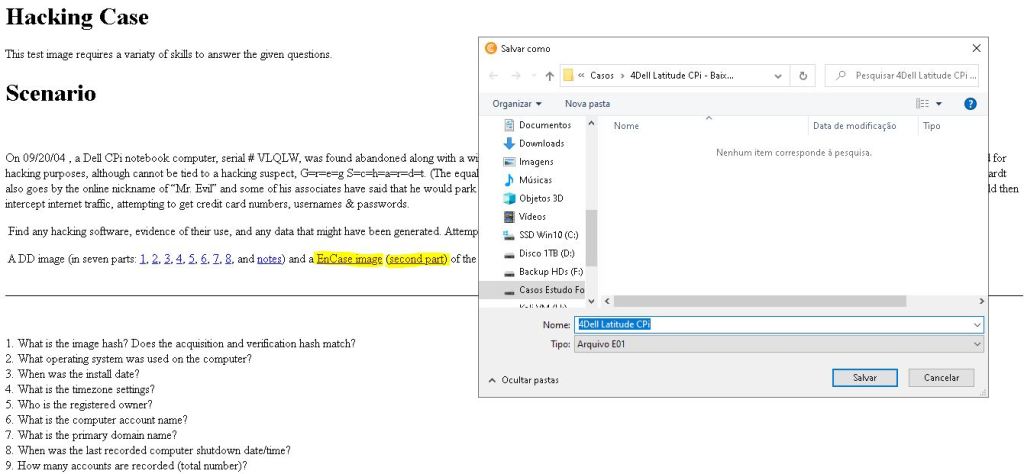

Uma vez que o caso é criado, temos que selecionar a fonte de dados que em nosso caso é um arquivo de imagem. Podemos baixar uma imagem de amostra do Hacking Case Scenario dos conjuntos de dados do NIST Computer Forensic Reference deste endereço: https://www.cfreds.nist.gov/Hacking_Case.html . Lidaremos com o formato de imagem EnCase dividido em dois arquivos.

IMAGEM: Do Autor

Para baixar, você vai precisar clicar no link com o botão direito do mouse, depois selecione Salvar link como, e salve o arquivo onde deseja.

IMAGEM: Do Autor

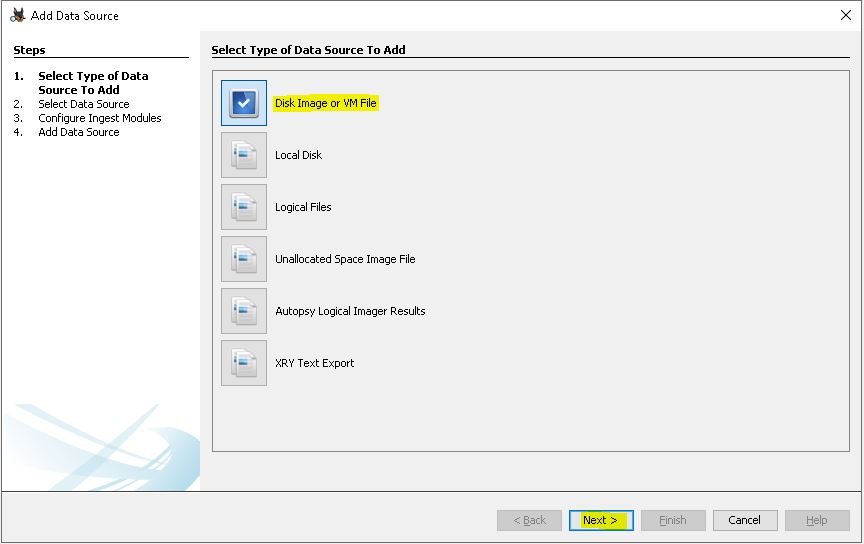

Ao terminar o download, volte ao programa Autopsy e selecione nossa imagem alvo que salvamos anteriormente selecionando Disk Image or VM File depois em Next >.

IMAGEM: Do Autor

No próximo passo, clique em Browse para selecionar o diretório/arquivo. Depois clique em Next >.

IMAGEM: Do Autor

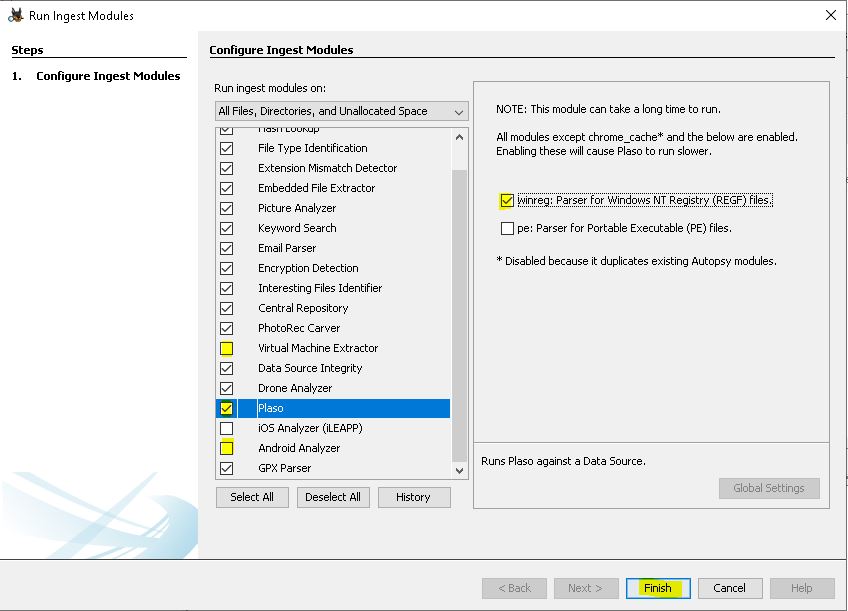

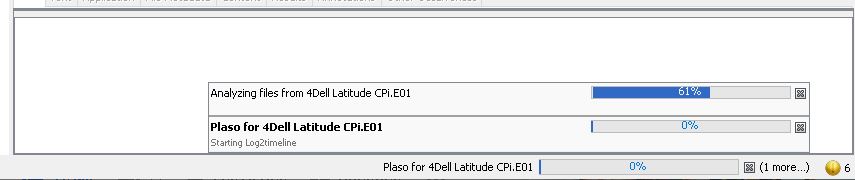

Na próxima etapa, temos que selecionar quais módulos executar para nossa análise. Obviamente, quanto mais módulos usarmos, mais tempo e espaço em disco serão necessários, mas os resultados serão mais precisos e completos. Neste caso, o único módulo que excluímos é o Android Analyzer e o Virtual Machine Extractor. E selecionamos o módulo Plaso, opcionando winreg. Depois clicamos em Next > e Finish para que o Autopsy inicie o trabalho dos módulos mostrando o processo e a barra de status correspondente que está no canto inferior direito.

IMAGEM: Do Autor

IMAGEM: Do Autor

A interface do Autopsy possui um layout intuitivo. Todos os resultados da análise são organizados em uma estrutura de árvore no lado esquerdo da janela. Chama-se de Visualização em Árvore (Tree Viewer).

IMAGEM: Do Autor

O lado direito é dividido no Visualizador de Resultados (Result Pan). A parte superior é o Visualizador de Conteúdo (Content Viewer) na parte inferior.

IMAGEM: Do Autor

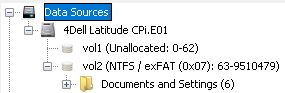

Quando a análise for concluída, podemos navegar na Visualização em árvore ou examinar todos os dados e artefatos extraídos da imagem. As fontes de dados apresentadas são a imagem e as partições em que está dividida:

IMAGEM: Do Autor

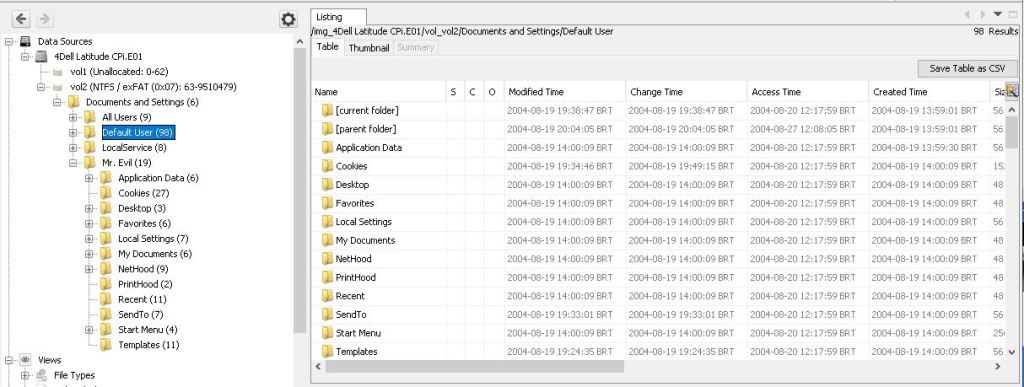

Selecionamos a partição NTFS e seus diretórios são listados. No Visualizador em árvore, podemos navegar pelos diretórios, e no visualizador de resultados podemos navegar pelos diretórios e arquivos.

IMAGEM: Do Autor

IMAGEM: Do Autor

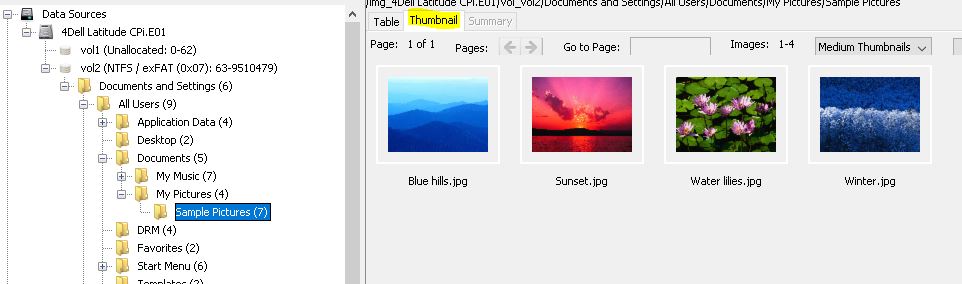

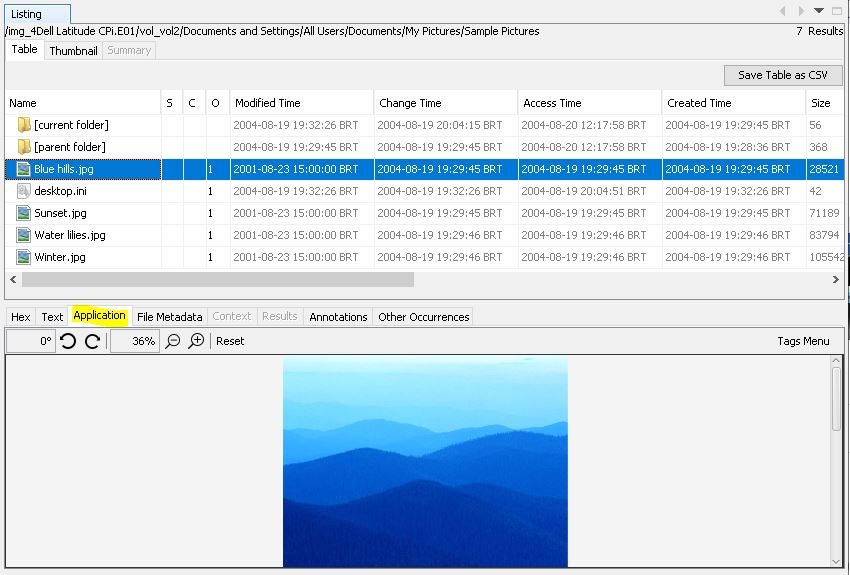

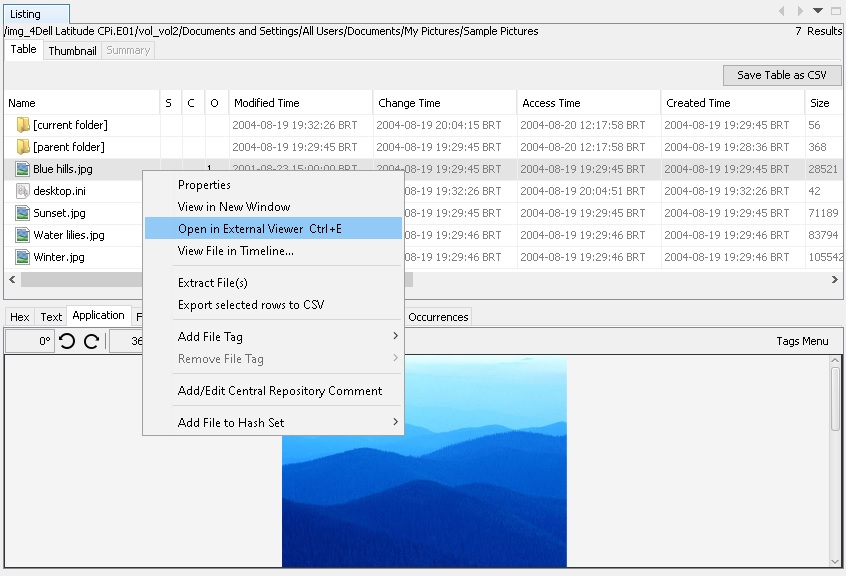

Clicando em um arquivo, podemos ver seu conteúdo no painel do visualizador de conteúdo, também sua representação hexadecimal e a saída da ferramenta de strings e os metadados do arquivo.

IMAGEM: Do Autor

Se o arquivo for uma imagem ou um vídeo, podemos ver o arquivo diretamente em Application.

IMAGEM: Do Autor

Caso contrário, podemos abri-lo com um aplicativo externo clicando com o botão direito do mouse no arquivo e selecionando Open in External Viewer.

IMAGEM: Do Autor

Se o módulo de recuperação de fotos estiver habilitado, os arquivos excluídos recuperados durante a análise são exibidos no Visualizador em árvore sob a subárvore de arquivos excluídos (Deleted Files) em Visualizações (Views).

IMAGEM: Do Autor

Outro recurso útil é a pesquisa de arquivos (File Search by Attributes) que podemos acessar a partir do menu Ferramentas (Tools).

IMAGEM: Do Autor

IMAGEM: Do Autor

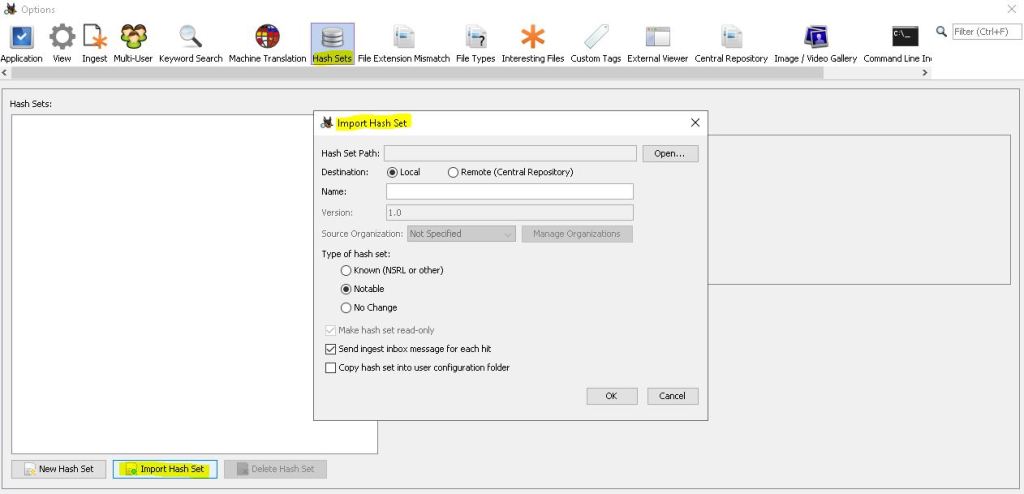

A pesquisa de arquivos permite pesquisar arquivos por nome, tamanho, data e status conhecido. Poderíamos optar por visualizar apenas arquivos desconhecidos, conhecidos ou notáveis. Para filtrar arquivos pelo status conhecido, o módulo de pesquisa de banco de dados de hashes deve ser habilitado. Este módulo calcula valores de hash MD5 para arquivos e pesquisa valores de hash em um banco de dados. Este banco de dados pode ser importado no menu Tools → Options selecionando Hash Sets e clicando em Import Hash Set.

IMAGEM: Do Autor

IMAGEM: Do Autor

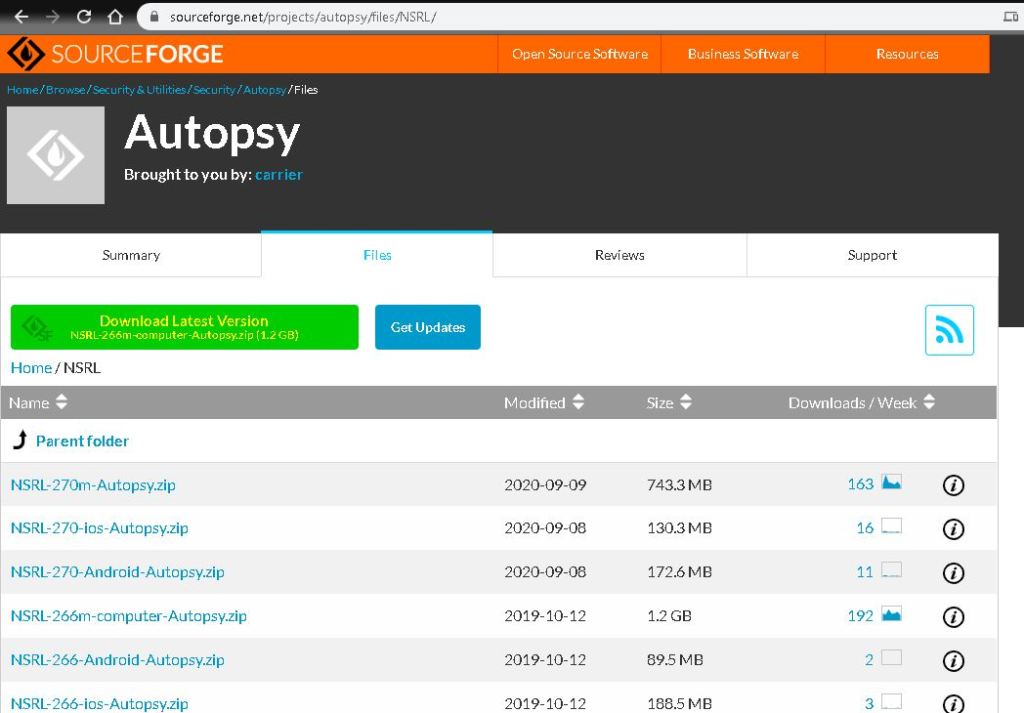

Em vez de importar todo o banco de dados NSRL, podemos importar um índice pré-fabricado que pode ser baixado da página do projeto Autopsy no endereço eletrônico https://sourceforge.net/projects/autopsy/files/NSRL/ clicando no link Download Latest Version. O download do arquivo é bem grande.

IMAGEM: Do Autor

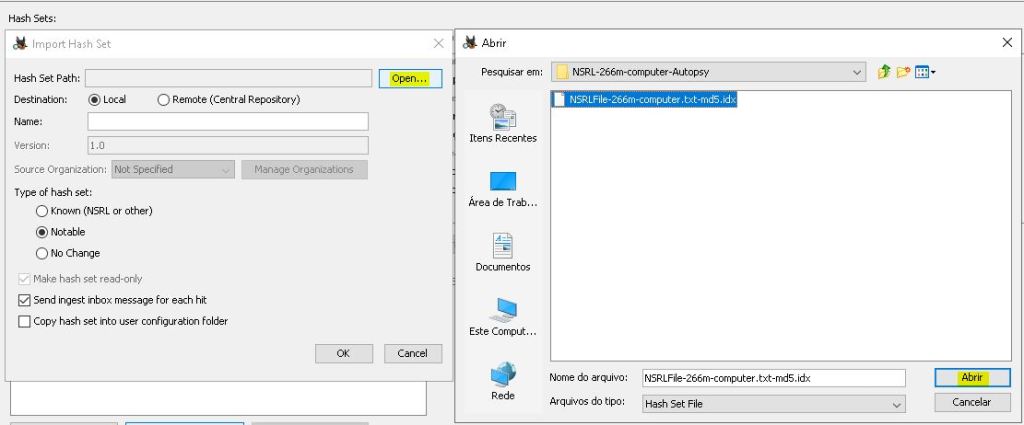

Quando o arquivo for baixado, descompactamos e selecionamos o arquivo index a ser importado. Em Import Hash Set clique em Open… , selecione o arquivo .idx baixado, no diretório, abra o arquivo, e clique em OK na caixa de diálogo do Import Hash Set e OK em Options .

IMAGEM: Do Autor

IMAGEM: Do Autor

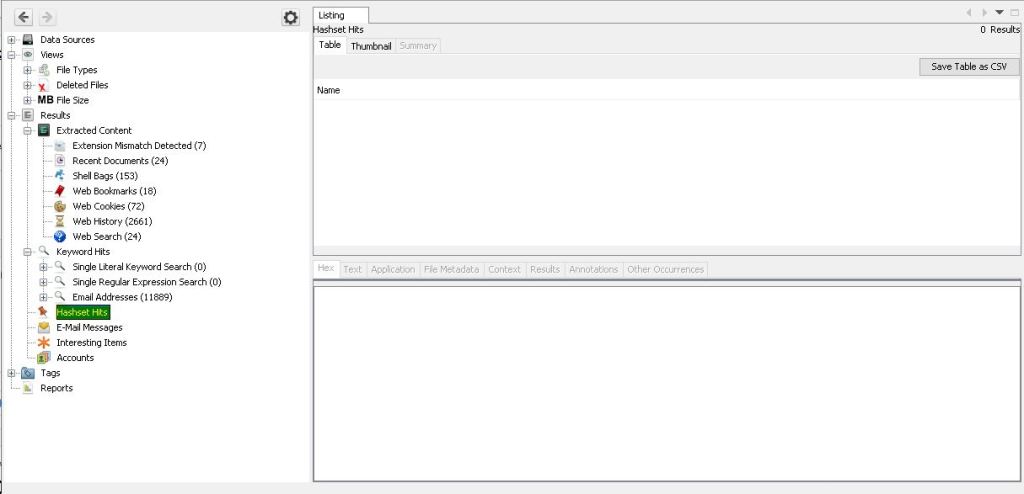

Os resultados do banco de dados hash aparecem em um módulo que pode ser visto no visualizador em árvore na guia de ocorrências do Hashset (Hashset Hits). Nesse exemplo não há ocorrências.

IMAGEM: Do Autor

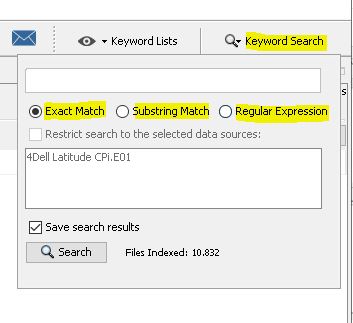

O Autopsy permite pesquisar palavras-chave. Clicando na guia Pesquisa por palavra-chave (Keyword Search) podemos pesquisar uma string exata, substring ou expressão regular.

Dica: Caso queira entender melhor sobre expressões regulares, vide https://pt.wikipedia.org/wiki/Express%C3%A3o_regular .

IMAGEM: Do Autor

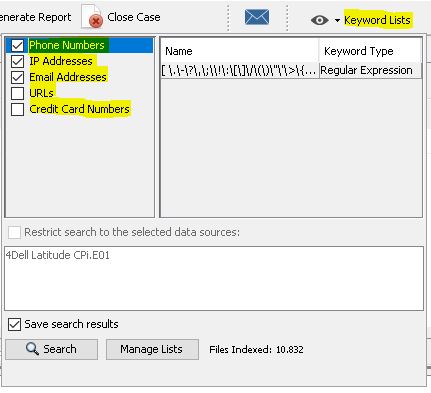

Ao clicar na lista de palavras-chave (Keyword List), também podemos pesquisar usando palavras-chave integradas que são expressões regulares que identificam números de telefone, endereços IP, e-mail e URLs, até mesmo números de cartão de crédito. O uso dessas listas internas pode produzir um grande número de resultados.

IMAGEM: Do Autor

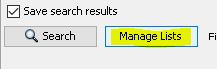

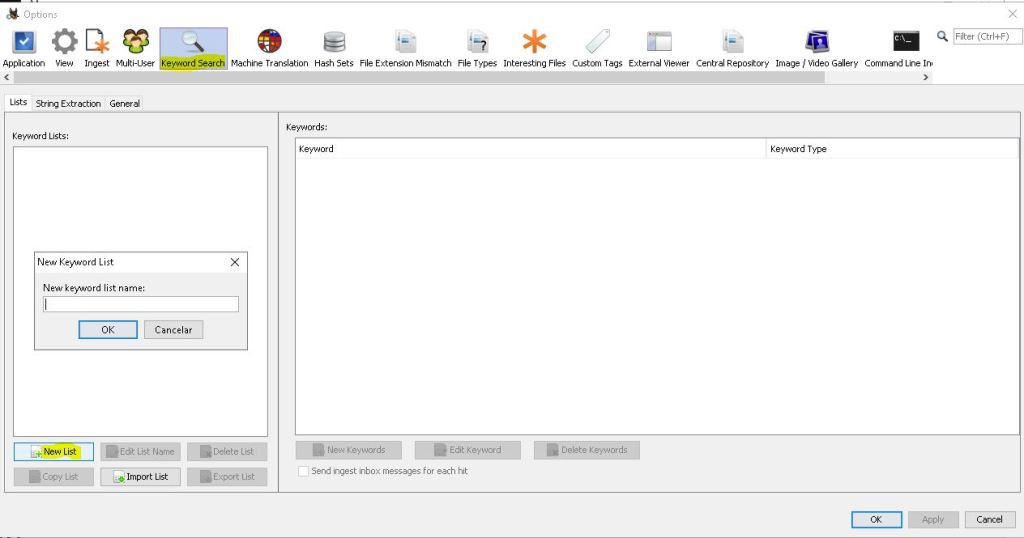

Clicamos em gerenciar lista e, em seguida, em nova lista. Nós digitamos um nome para a lista. Por exemplo, Nomes.

IMAGEM: Do Autor

IMAGEM: Do Autor

Podemos adicionar novas palavras-chave. Clicando no botão correspondente, podemos especificar strings exatas para corresponder a substrings e também expressões regulares.

IMAGEM: Do Autor

A lista de palavras-chave (Keyword Lists)também pode ser especificada no menu Tools → Options e, em seguida, na configuração do módulo Pesquisa por palavra-chave (Keyword Search), onde podemos adicionar novas listas.

IMAGEM: Do Autor

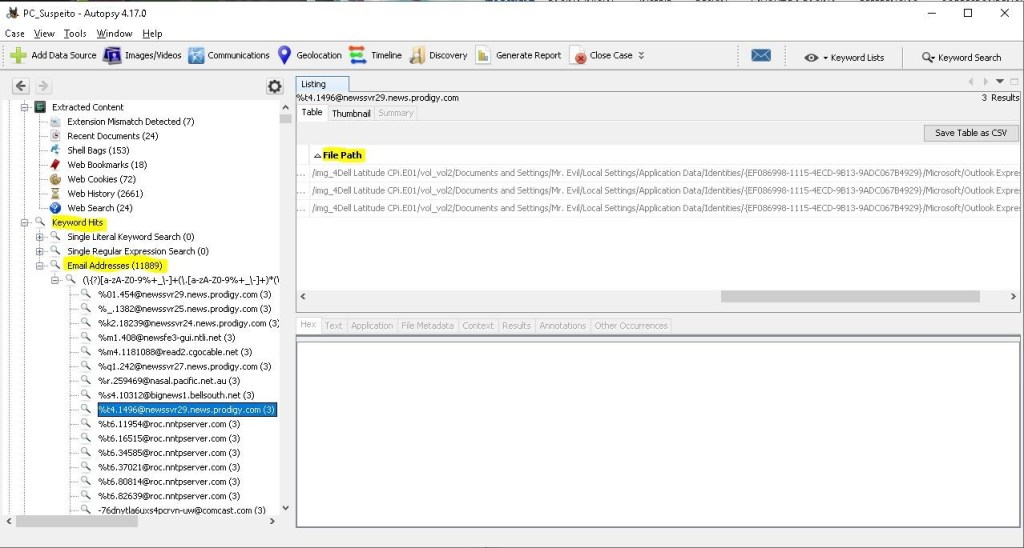

A lista pode ser usada pelo módulo para pesquisar automaticamente as palavras-chave especificadas. Os resultados da pesquisa são exibidos na subárvore de ocorrências de palavras-chave (Keyword Hits) no visualizador em árvore (Tree Viewer).

IMAGEM: Do Autor

Por exemplo, podemos ver uma lista de todos os endereços de e-mail e para cada endereço o arquivo, também onde o arquivo foi encontrado.

IMAGEM: Do Autor

Sob a subárvore de conteúdo extraído (Extracted Content), podemos examinar vários artefatos e dados extraídos da imagem: os dispositivos anexados, informações do sistema operacional, contas de usuário do sistema operacional, documentos recentes e vários artefatos da web, como favoritos, cookies, histórico da web e pesquisa na web.

IMAGEM: Do Autor

As mensagens de e-mail são extraídas pelo módulo analisador de e-mail e mostradas no nó relativo na visualização em árvore.

IMAGEM: Do Autor

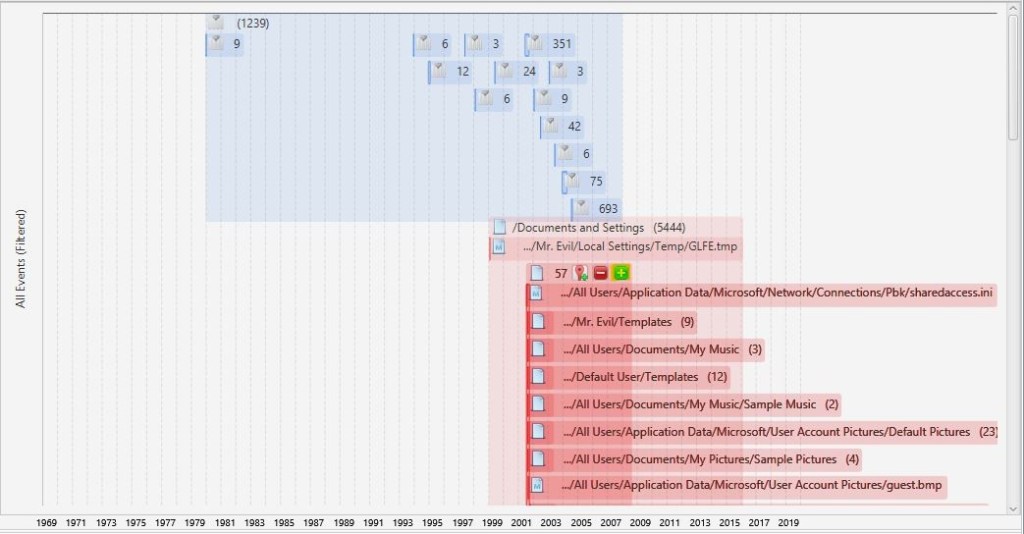

Um recurso importante que foi introduzido com a versão 3 e significativamente aprimorado com a versão 4 é a análise e visualização da linha do tempo (Timeline Analysis and Visualization). Este recurso inclui todos os resultados do Autopsy que aparecem no Visualizador em árvore com os carimbos de data/hora (timestamps) associados. Cada evento possui um tipo de carimbo de data/hora e uma descrição. Para gerar uma linha do tempo, clicamos no botão Timeline e o processo leva vários minutos para ser concluído. Após a conclusão do processo, uma segunda janela é aberta, como podemos ver na janela da linha do tempo.

IMAGEM: Do Autor

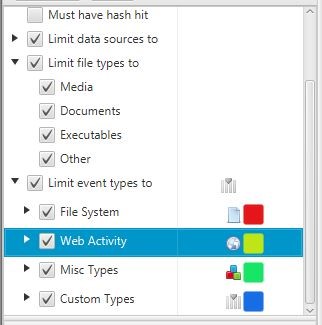

Existem três modos de visualização: Contagens (Counts), Detalhes (Details) e Lista (List).

IMAGEM: Do Autor

As contagens mostram um gráfico de barras empilhadas e exibe a quantidade de eventos de um determinado tipo que ocorreram em um determinado período, mas não mostra eventos específicos. Por exemplo, os eventos relacionados ao sistema de arquivos são exibidos em vermelho, enquanto os relacionados à atividade na web são exibidos em verde. Podemos filtrar eventos com base em seus tipos e subtipos, mostrando apenas aqueles que são exibidos e apenas aqueles que nos interessam. Os eventos também podem ser filtrados com base em uma string, também outras opções.

IMAGEM: Do Autor

Se estivermos interessados em ver os eventos de um período de tempo mais limitado, poderíamos clicar em Aumentar/diminuir o zoom (Zoom in/out to) para e selecionar um período de tempo específico. Por exemplo, um único dia.

IMAGEM: Do Autor

Também podemos selecioná-lo para usar no calendário selecionando um intervalo de tempo.

IMAGEM: Do Autor

IMAGEM: Do Autor

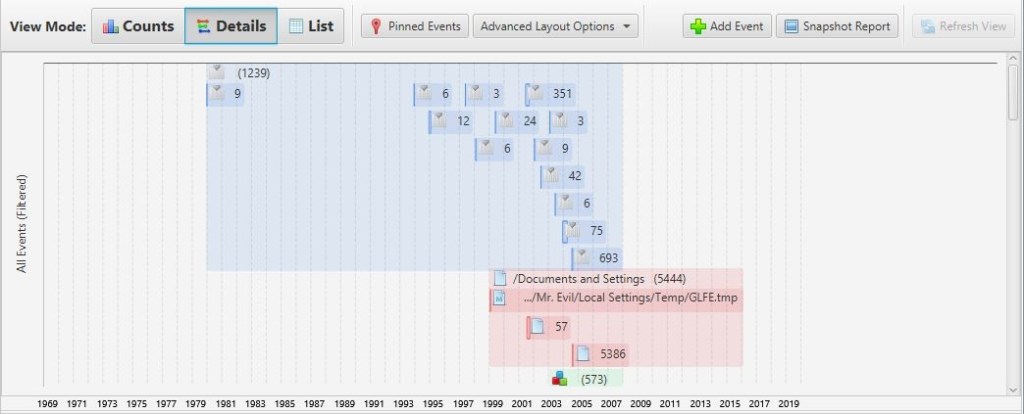

Se quisermos ver a sucessão e os detalhes dos eventos que ocorreram devemos mudar para a visualização de detalhes.

IMAGEM: Do Autor

A visualização de detalhes mostra eventos individuais ou grupos de eventos relacionados, onde o eixo X representa a data e a hora. Mostra eventos específicos que aconteceram em um determinado período de tempo ou os eventos ocorridos antes ou depois de um determinado evento. Agora, o eixo Y é usado apenas como um espaço para o layout de eventos sobrepostos. Eventos com o mesmo tipo e descrição que ocorrem juntos no tempo podem ser agrupados, também ser expandidos clicando no símbolo +.

IMAGEM: Do Autor

Para voltar, clique na simbologia –.

Movendo o cursor do mouse sobre o evento, os eventos também podem ser fixados clicando no símbolo do pino.

IMAGEM: Do Autor

IMAGEM: Do Autor

A visualização de lista exibe os eventos em ordem cronológica. Um evento para cada linha com seus relativos atributos. Também é possível salvar a captura de tela da visualização atual para ser incluída no relatório clicando em Snapshot Report.

IMAGEM: Do Autor

Essa é a caixa de diálogo que aparece quando clica no Snapshot Report.

IMAGEM: Do Autor

Maravilha! Nesta postagem, vimos como analisar uma imagem de disco do Windows com o Autopsy. Primeiro, criamos um novo caso, em seguida, abrimos a imagem e examinamos os vários artefatos extraídos dela. Também cobrimos a análise e visualização da linha do tempo.

Na próxima postagem, veremos como analisar a imagem de um dispositivo Android com o Autopsy 4.

Deixe seus comentários! Não esqueça de deixar um Like!

Nos falamos em breve!

2 comentários em “AUTOPSY – SUITE DE FERRAMENTAS FORENSE pt.2 – ANÁLISE FORENSE”