Olá!

Nessa sequência de duas postagens irei explanar como encontrar provedores e servidores DNS, para auxiliar no caso de investigação. No momento que investigamos logs de aplicações e registros, quando for necessário descobrir pelo endereçamento IP de onde um aplicativo recebeu pacotes de dados, e, da mesma forma, para onde esse aplicativo enviou pacotes de dados, sendo muitas vezes fotos, vídeos, e documentos sigilosos, qual caminho tomar.

Dentro da área de Pentesting, existe meios legais para descobrir dados de servidores. Da mesma forma que capturar certos tipos de informações não são permitidas. Mas nós vamos tratar das maneiras que podem nos auxiliar em casos forenses, utilizando linha de comando no Linux.

Quando pesquisamos em serviços como http://meuip.com.br o endereço IP real de nossa rede, conseguimos encontrar o provedor de acesso que contratamos, a localização fornecida pelo Google Maps do endereço IP (muitas vezes imprecisa, mas aproximada), também outras ferramentas. Na segunda postagem irei tratar de uma ferramenta acessada online para descoberta de servidores, integrada ao Whois Checker, tratarei de uma ferramenta igual o ifconfig.me, porém mais didática, e também tratarei de uma ferramenta indicada pelo ifconfig.me.

Vamos lá?

FOOTPRINTING. O QUE É ISSO?

Footprinting se trata de uma coleta de informações, com o objetivo de obter todas as informações a respeito da rede (topologia, mapeamento, servidores, funcionários, etc.). Quando executada a fins de auditoria, quanto mais informações forem coletadas, maior a probabilidade de acesso ao sistema auditado.

Para aqueles que estudam/trabalham com Pentesting (Testes de penetração – Ethical Hacking), existem passos a serem tomados. Primeiramente, deve-se procurar dados sobre o sitio a ser auditado, porque todas as informações relacionadas ao segmento da empresa (servidores, roteadores, firewalls, hábitos dos funcionários e sua capacitação, pessoas relacionadas à empresa, empresas tereceirizadas, e-mails, Facebook, telefones, informação jogada no lixo, etc.) auxiliam no processo. Depois, com as informações básicas enumeradas, o próximo passo seria a coleta de informações a respeito do domínio a ser testado. No caso de utilizar essa técnica para perícia forense, interessa apenas esse segundo passo.

Sobre o domínio, ele exibe dados públicos que podem ser de interesse. Realizando uma busca no domínio alvo, obtemos informações como e-mail do responsável, servidores DNS, país, etc.

PARTE 1 – FOOTPRINTING PELO TERMINAL LINUX

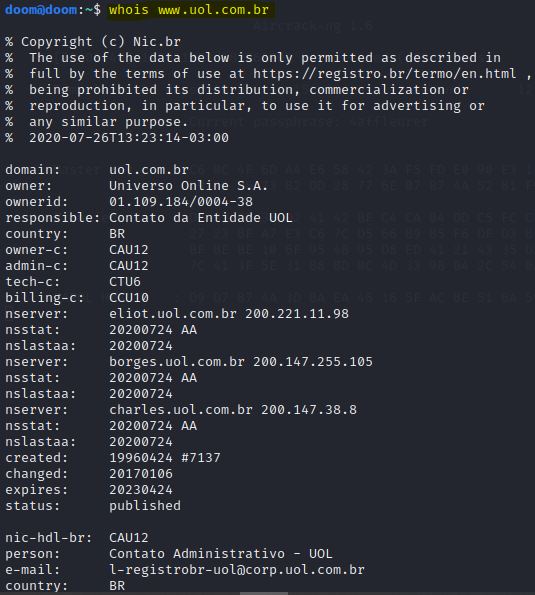

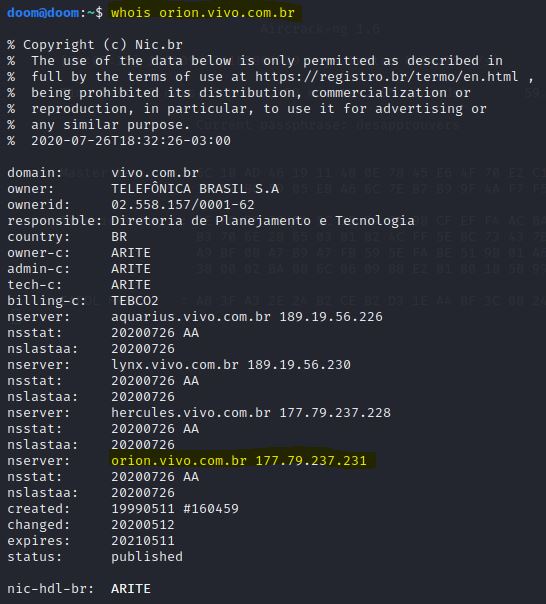

Se você utilizar no terminal Linux o comando whois procurando um website que tem costume de acessar, como vou usar de exemplo o sitio https://www.uol.com.br, encontrará informações como domínio, proprietário, CNPJ, responsável, país, servidores de nomes, e-mail do responsável, e outras informações. Esse comando serve muito bem para conseguir dados públicos de domínios. Da mesma maneira que foi utilizado um nome, você pode utilizar a ferramenta pelo endereçamento IP.

IMAGEM: Do Autor

IMAGEM: Do Autor

Os provedores de internet possuem blocos de endereçamento IP registrados em nome de sua Pessoa Jurídica. Esses endereços IP são os links de internet que eles ofertam em contrato de serviço. Existem links dedicados a servidores, links utilizados para indústria, comércio e residência. Dependendo do contrato fechado com o provedor de internet cada endereço tem uma finalidade, e um preço.

Entendendo como utilizar o comando whois para descoberta de IPs, você pode utilizar mesmo que não seja direcionado a um domínio. Uma aplicação acusando transmissão/recepção de pacotes de dados de um endereço qualquer, use o comando que ele lhe dirá os dados públicos cadastrados. Aleatoriamente, consegui um endereçamento IP que posto como exemplo na imagem abaixo:

IMAGEM: Do Autor

IMAGEM: Do Autor

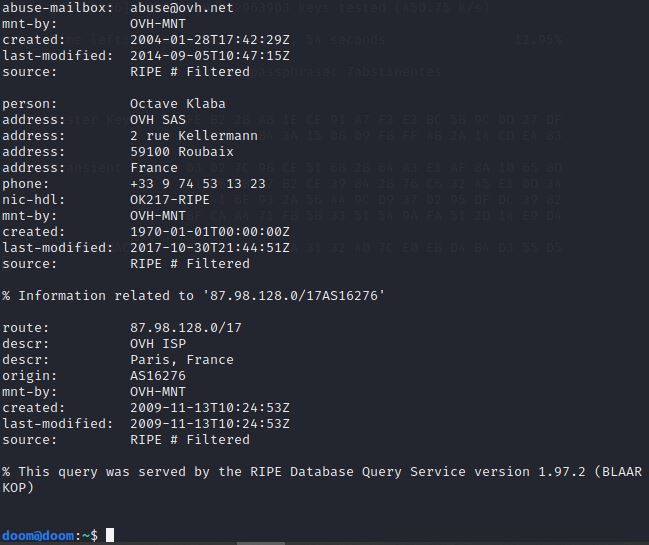

Pelos dados, consegui descobrir que se trata de um IP cadastrado na França. Pelo que parece trata-se de um servidor dedicado, com domínio cadastrado (http://ovh.com), e possui um endereço de e-mail que pode servir para contato primário. Acessei esse endereço pelo navegador, e pelo que parece, faz parte de um servidor de núvem.

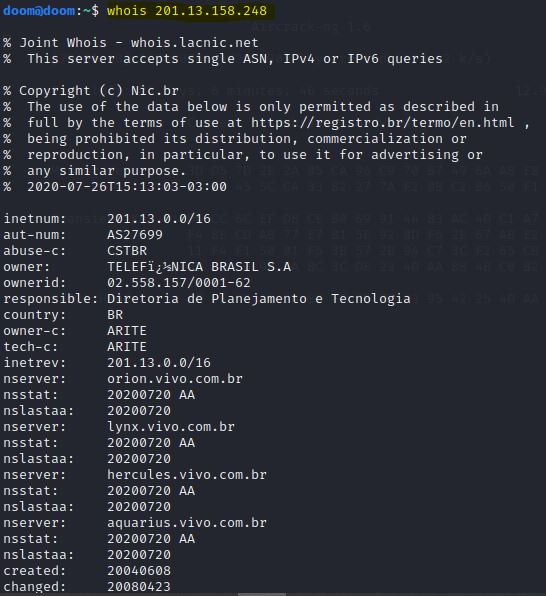

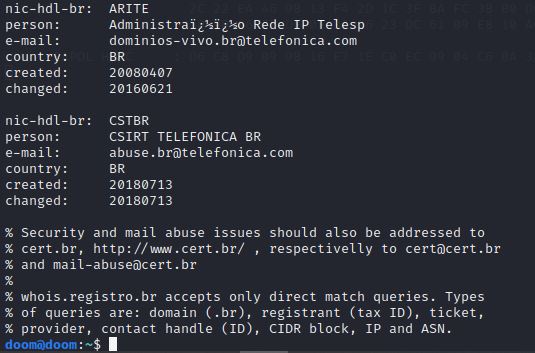

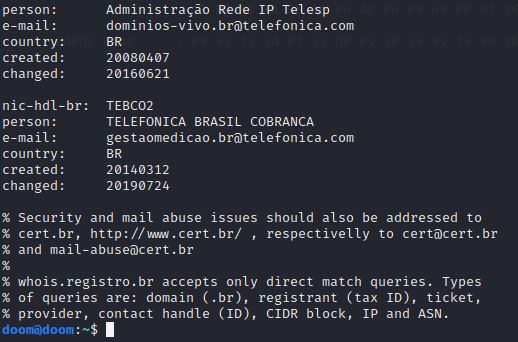

Mais um exemplo. Esse IP que consegui de uma rede doméstica, tem cadastro da Vivo:

IMAGEM: Do Autor

IMAGEM: Do Autor

Se repito a pesquisa selecionando a nomenclatura de um dos servidores dentro do domínio consigo o endereço IP também:

IMAGEM: Do Autor

IMAGEM: Do Autor

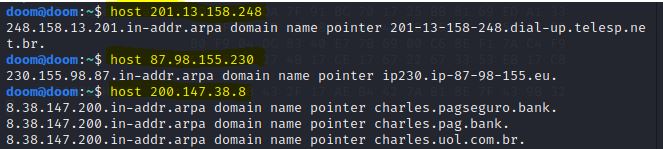

Outra maneira de descobrir os endereços IP relacionados a um domínio é executar o comando host. Deixo dois exemplos, um colocando o nome de um website conhecido, e outro que experimentei colocando alguns IPs já mostrados nessa postagem. Seus resultados:

IMAGEM: Do Autor

IMAGEM: Do Autor

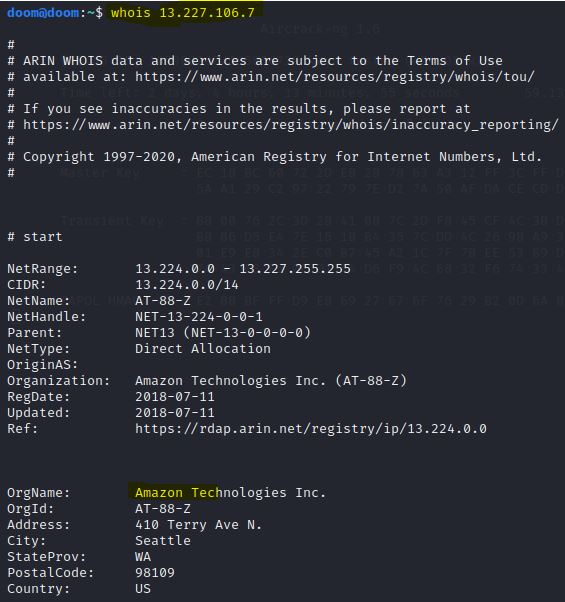

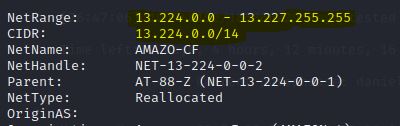

Alguns endereços IP, assim como esse caso do www.uol.com.br, são protegidos por um firewall. Em relação a descoberta deve-se ir afundo, para que possa encontrar na rede o servidor e/ou computador de fato. Repita o comando whois quando encontrar um caso assim. Vide mais um exemplo:

IMAGEM: Do Autor

IMAGEM: Do Autor

Com essa descoberta, consegui obter de quem é o Firewall contratado pelo UOL (no caso da Amazon), também a quantidade de IPs que possui no seu bloco com a máscara de subredes. Esse assunto é mais aprofundado em matérias de Redes de Computadores. Em casos assim fica mais difícil de encontrar o endereço correto.

NOTA: Normalmente redes residenciais são contratadas de maneira que o próprio provedor de internet de período em período faz alternância de IP. Isso se chama IP Dinâmico. Para obter com o provedor de acesso à internet dados mais detalhados como quem é o cliente, onde fica a instalação, deve-se, além da expedição de um ordem judicial, não esquecer de levar em conta data e horário. Afinal de contas, um IP que constatou as 13:00 horas de um determinado dia pode ser que tenha sido trocado nesta mesma data randomicamente de forma automática.

No caso de servidores web, por exemplo, eles têm relação a um servidor DNS. Normalmente o provedor fornece um link com IP Estático.

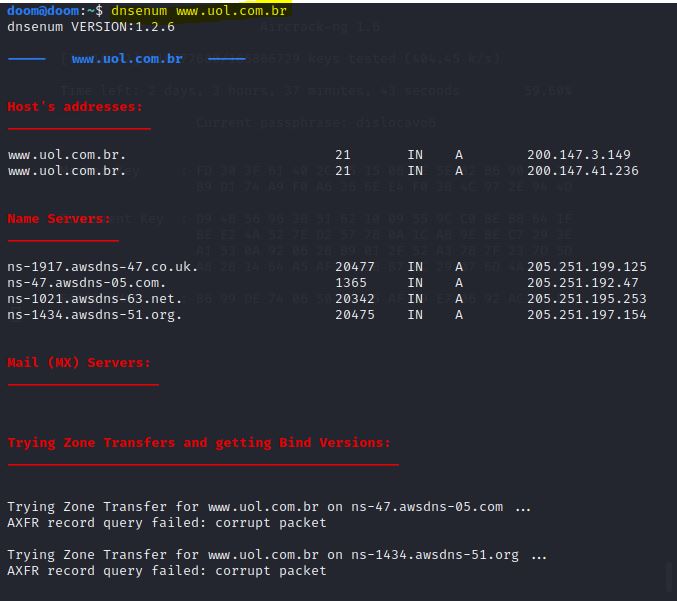

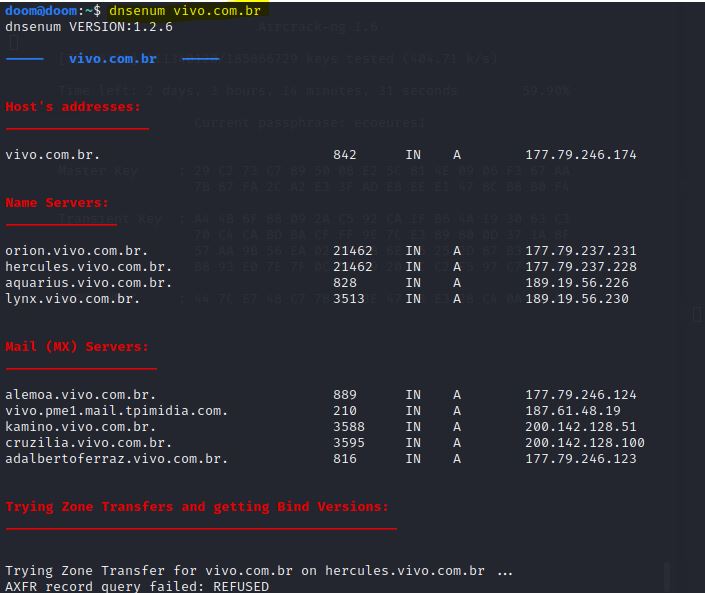

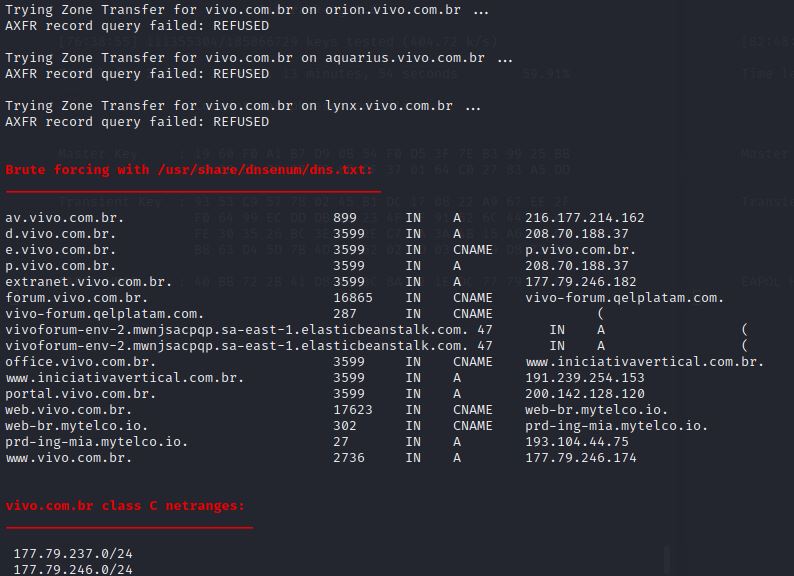

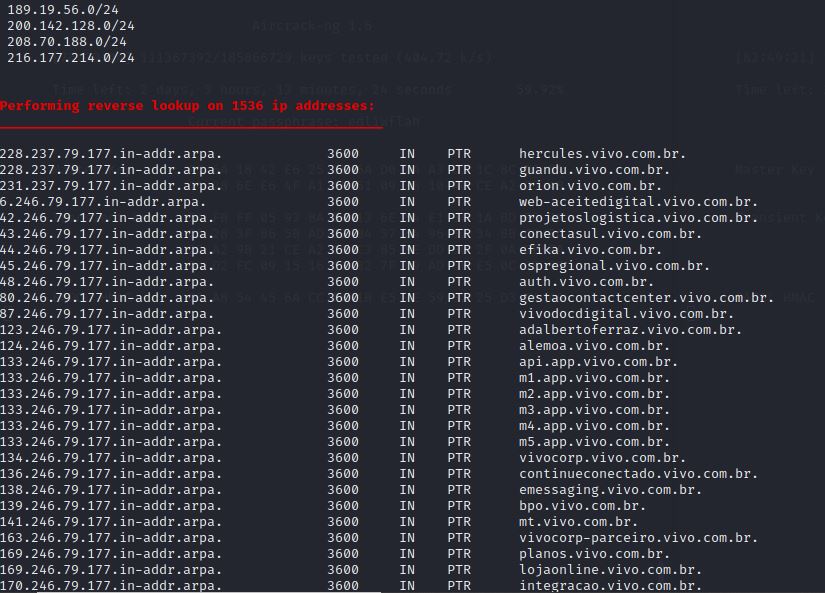

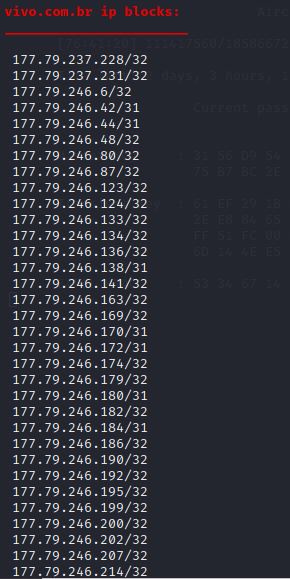

Todas as vezes que constatar NSERVER, esses são os dados relacionados ao servidor de nomes (DNS – Domain Name Server). Nele (ou neles) está (ou estão) os nomes relacionados a maioria (ou todos) os endereços IP do domínio, incluindo pontos domésticos, pontos comerciais, servidores de e-mail, servidores dedicados a aplicações, etc. Existem ferramentas para conseguir esses dados. Vou apresentar agora a ferramenta dnsenum, extraindo dados do site da UOL e da Vivo. Apenas para explanar a didática do uso:

IMAGEM: Do Autor

IMAGEM: Do Autor

IMAGEM: Do Autor

IMAGEM: Do Autor

IMAGEM: Do Autor

Entre os dois, o que mais obtive dados foi o da Vivo. No caso da UOL, a eficiência do Firewall fechou muita coisa, mas no caso da Vivo foi possível encontrar até os Blocos de IP deles. O interessante nesse caso é comprovar que o endereço IP residencial citado faz parte dos links da Vivo verificando a existência real desses servidores DNS. Algo comum é a prática de fraudes. Dentre as postagens desse blog, ficou claro uma técnica chamada Man-in-the-Middle, que possibilita uma sabotagem dentro do cache de uma máquina redirecionando servidores. Fica a dica para uma boa leitura:

No nosso caso (falando de perícia), nem tudo é técnica. Tem que ir direto ao ponto mais alto que pode para que a ordem judicial expedida seja mais eficiente. Mas existe um limite.

Vimos por enquanto três comandos: Whois, Host e DNSenum. Existem outros comandos como DNSmap e o DNSrecon, que podem ser utilizados para ataque de força bruta, utilizando opção de lista de palavras. Mas o interessante para o perito é diferente do interessante para o pentester. Portanto, acabo essa postagem concluindo: existem mais do que minhas singelas palavras a serem analisadas nesse mundo de redes para que a descoberta do infrator seja dada com sucesso.

Na próxima postagem, concluo apresentando as ferramentas web prometidas. Até lá!

Um comentário em “COMO VERIFICAR QUEM É O DONO DE UM ENDEREÇAMENTO IP, TÉCNICA FOOTPRINTING E COLETA DE INFORMAÇÕES (pt.1) – ANÁLISE FORENSE”