Olá!

Na postagem anterior vimos como tirar proveito das ferramentas instaladas no Kali Linux para extrair e analisar artefatos relacionados às atividades em navegadores web (Internet Explorer, Mozilla Firefox e Google Chrome). Nessa segunda postagem irei expor como extrair e analisar clientes de e-mail, sendo, o MS Outlook, e o Mozilla Thunderbird. Caso não tenha visto a postagem anterior, é importante que abra e estude ela primeiro. Link:

Esses softwares clientes são usados principalmente em ambientes corporativos. Embora os serviços de e-mail baseados na Web sejam muito mais usados por usuários particulares. Não abordo e-mail da Web porque, nesse caso, são armazenados no servidor de e-mail e não no sistema local.

Sem estender demais, vamos direto ao assunto!

PARTE 2 – APLICATIVOS DE E-MAIL

ARTEFATOS DO MS OUTLOOK

O MS Outlook armazena seus dados em arquivos da Tabela de Armazenamento Pessoal (Personal Storage Table, ou PST), que podem armazenar e-mails do serviço MS Exchange.

Mas também existe Tabela de Armazenamento Offline (Offline Storage Table, ou OST) em ambientes baseados no Microsoft Exchange, que partem dos protocolos POP3, IMAP, e e-mails HTTP. O local onde esses arquivos estão armazenados se encontram:

- Win XP e mais antigo:

Documents and Settings\{PERFIL DO USUÁRIO}\Local Settings\ Application Data\Microsoft\Outlook\ - Win Vista e mais recente:

Users\{PERFIL DO USUÁRIO}\AppData\Local\ Microsoft\Outlook

ARTEFATOS DO MOZILLA THUNDERBIRD

O Mozilla Thunderbird usa o formato mbox, que é um formato de texto sem formatação, usado principalmente em clientes de plataforma cruzada. Ele armazena seus dados nos seguintes locais:

- Win XP e mais antigo:

Documents and Settings\{PERFIL DO USUÁRIO}\Local Settings\Application Data\Thunderbird - Win Vista e mais recente:

Users\{PERFIL DO USUÁRIO}\AppData\Local\Thunderbird - Linux:

/home/{NOME DO USUÁRIO}/.thunderbird

TRABALHANDO COM OS ARTEFATOS

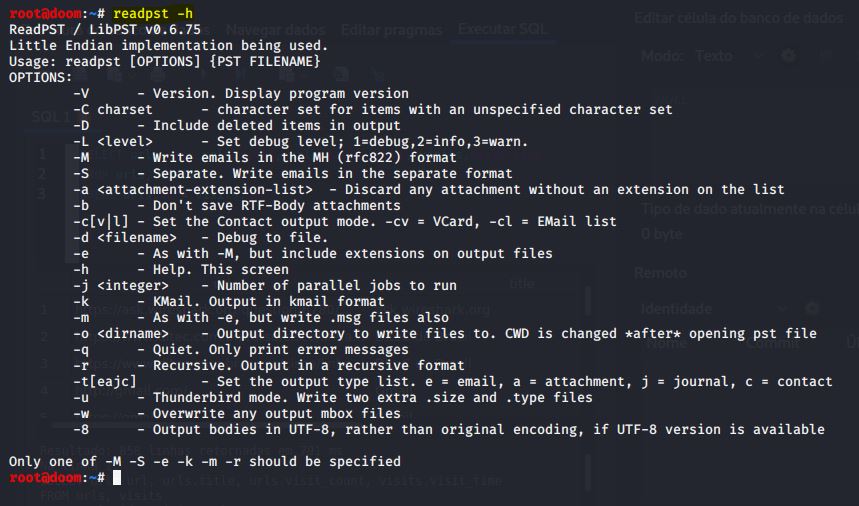

Os arquivos PST não podem ser analisados diretamente, portanto precisamos utilizar ferramentas específicas. Uma das ferramentas pré-instaladas no Kali Linux, chamada readpst, converte arquivos PST e OST no formato mbox.

IMAGEM: Do Autor

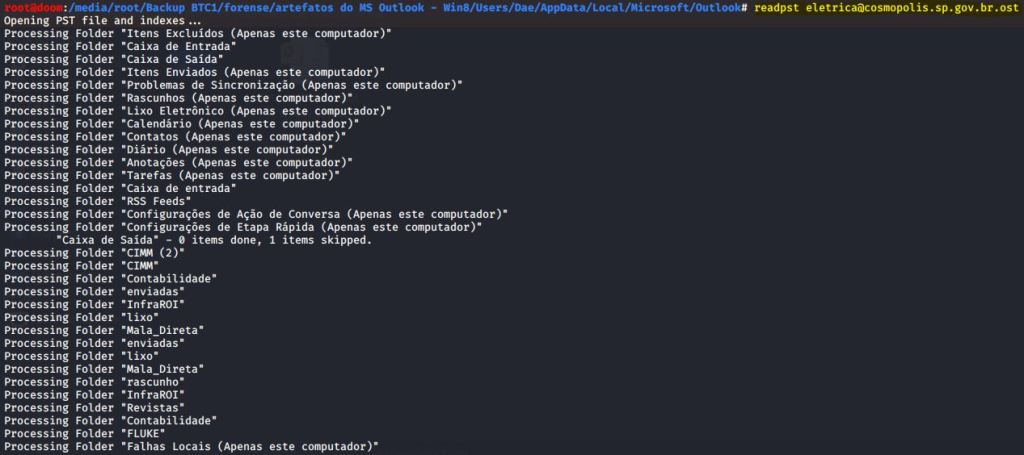

Para abrir um arquivo (nesse exemplo um arquivo .ost), sem aprofundar nas opções demonstradas pela opção –h, basta digitar o comando readpst seguido do nome do arquivo. Por exemplo: readpst fulano@server.com.ost. A saída do comando, por padrão, desmembrará os dados contidos no arquivo em arquivos .mbox que serão compostos no mesmo diretório que está o arquivo utilizado para fins de análise. Aconselho a dar uma lida rápida no help desse comando. Caso prefira mudar o local de saída do comando existe meios para tal.

IMAGEM: Do Autor

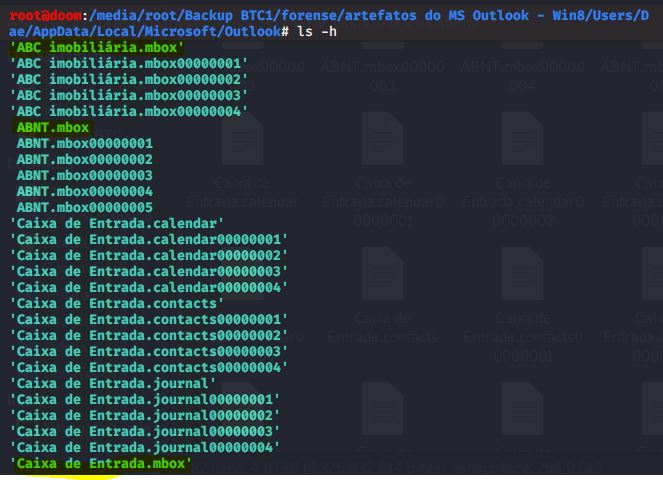

Concluído o processo, digite ls para verificar os arquivos completos no diretório:

IMAGEM: Do Autor

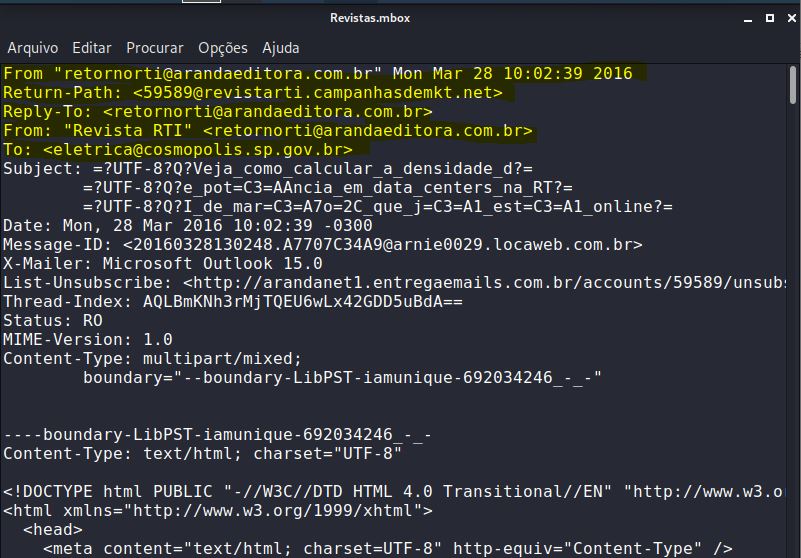

Abra, com um editor de texto, uma das mensagens para analisar os cabeçalhos, que são os metadados associados a mesma. Os cabeçalhos são numerosos e são adicionados pelo cliente do remetente para processamento pelos servidores SMTP.

IMAGEM: Do Autor

Quando for analisar uma mensagem, talvez seja necessário verificar se o e-mail foi realmente enviado do endereço reivindicado ou se é um e-mail de phishing falsificado.

Os cabeçalhos Received mostram as informações de roteamento em ordem cronológica reversa com os nomes de host e endereços IP dos servidores SMTP que processaram o e-mail. Nele podemos ver o servidor de e-mail do remetente, que deve estar no mesmo domínio que o endereço de e-mail do remetente. Caso contrário, se for de um domínio diferente, provavelmente foi falsificado.

Em alguns casos, o endereço IP do remetente também é mostrado, para que possamos rastrear o e-mail de volta à origem

Termino a parte 2 por aqui. Não esqueça de deixar comentários sobre esse assunto!

Deixe like!

2 comentários em “COMO EXTRAIR E ANALISAR DADOS DO NAVEGADOR, DO E-MAIL, E MENSAGENS INSTANTÂNEAS (PARTE 2) – ANÁLISE FORENSE”