Olá a todos!

Nesta postagem falarei sobre a análise de registro do Windows com a ferramenta RegRipper, em sequência da postagem Visão geral das ferramentas Sleuth Kit (o kit detetive) e dos sistemas de arquivos ( https://douglasmendes.code.blog/2020/05/06/visao-geral-das-ferramentas-sleuth-kit-o-kit-detetive-e-dos-sistemas-de-arquivos/ ), onde foi mostrado como analisar um sistema de arquivos.

Ilustrarei como analisar outra fonte importante de informações para análise forense do Windows. O registro do Windows. Para começar, apresentarei o registro do Windows. Sua estrutura, localização e fontes, e explicar por que é relevante para o analista forense.

Em seguida, apresentarei o RegRipper, uma ferramenta de código aberto desenvolvida especificamente para analisar o registro.

INTRODUÇÃO AO REGISTRO DO WINDOWS

O Registro do Windows é um banco de dados hierárquico que armazena a maioria das configurações. Não apenas do sistema Windows, mas também aplicativos, usuários e dispositivos. Por esse motivo, é uma fonte valiosa de informações que precisa ser considerada em uma análise forense de uma imagem que contém o sistema operacional Windows.

As informações e artefatos que podem ser extraídos do registro variam entre as configurações do SO, os programas instalados e executados, as atividades do usuário nos dispositivos conectados e outros. Examinando certos artefatos do registro, por exemplo, as chaves de execução automática também podem levar à detecção de malware nas propriedades investigadas.

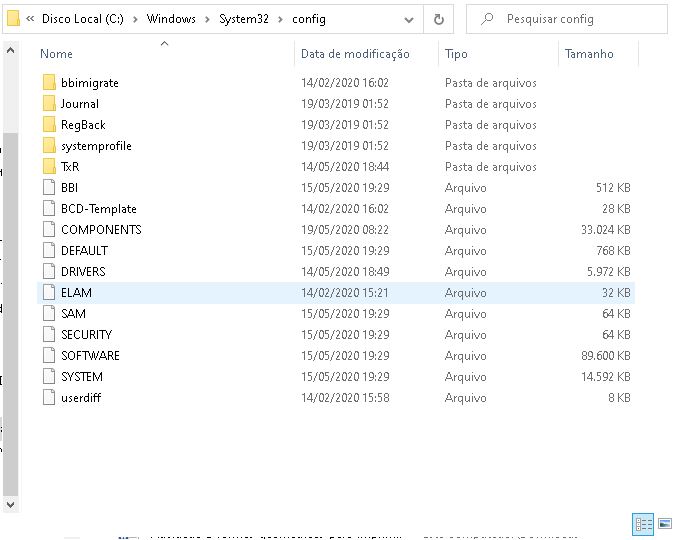

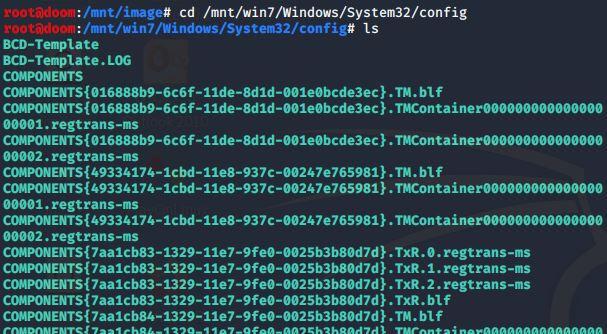

O registro é composto de arquivos de dados binários, também chamados de “estruturas”. As estruturas principais do registro comuns nas diferentes versões do Windows são as estruturas SAM, Segurança, Software e Sistema. Elas estão localizados no diretório C:\Windows\system32\config .

IMAGEM: Do Autor

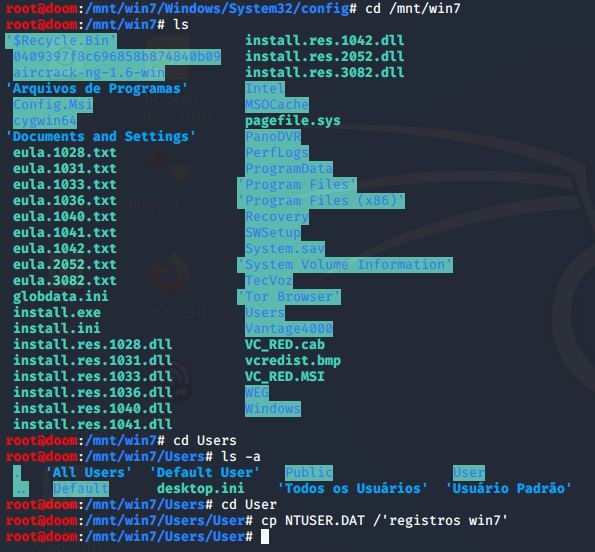

Também há estruturas de usuário específicas: NTUSER.DAT e USRCLASS.DAT. O primeiro está localizado no diretório de perfil do usuário principal, mas o caminho das pastas em que estão localizados diferem ligeiramente entre as versões do Windows até XP e as mais recentes.

Para acessar o diretório de perfil do usuário principal da maneira mais prática no Windows 10, digite ctrl + r, e na caixa de texto digite %userprofile% que será direcionado. O arquivo NTUSER.DAT estará oculto.

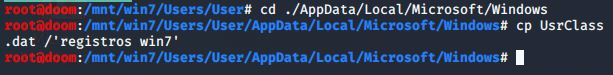

Para acessar o diretório que se localiza o arquivo USRCLASS.DAT, no Windows 10, digite ctrl + r, e na caixa de texto digite %userprofile%\AppData\Local\Microsoft\Windows . O arquivo USRCLASS.DAT estará oculto.

- A estrutura SAM contém informações sobre os usuários e grupos do sistema local, incluindo a senha armazenada no formato de hash;

- A estrutura de segurança armazena as configurações de segurança do sistema, como as contas de auditoria dos direitos dos usuários e as políticas de controle de aplicativos;

- A estrutura do software, como o nome diz, armazena a configuração do Windows e os programas instalados.

- As estruturas do sistema contêm as configurações do sistema e de outros dispositivos que estão atualmente ou foram anteriormente conectados ao computador.

As informações no registro estão estruturadas em dois elementos básicos, chaves e valores. Chaves são contêineres semelhantes a pastas que podem incluir valores ou outras chaves. Valores são objetos semelhantes aos arquivos identificados por um tipo de nome e o valor de dados associado. As chaves mais altas da hierarquia são chamadas de chaves Root e a mais importante é a chave HKEY_LOCAL_MACHINE ou HKLM, na qual são mapeadas como sub-chave o conteúdo das quatro seções principais do registro.

Usuários de SAM, segurança, software, sistema e administradores de TI geralmente interagem com o registro usando o RegEdit ou programas de editor semelhantes. Essa abordagem não é muito eficaz ao lidar com análises forenses, porque o registro tem uma estrutura bastante complexa e o simples uso de um editor certamente fará com que faltem muitos artefatos.

Para automatizar a análise do registro, existe uma ferramenta muito útil pré-instalada no Kali Linux, o RegRipper.

INTRODUÇÃO AO REGRIPPER

O RegRipper é uma ferramenta para extrair e analisar dados do Registro desenvolvido por Harlan Carvey. É um programa escrito em Perl e vem na forma de versões GUI e CLI. Ele foi originalmente escrito para Windows, mas também é executado no Linux através do programa Wine. O RegRipper possui uma estrutura modular, pois é capaz de executar muitos plugins nos arquivos mais do topo. Cada plug-in extrai diferentes tipos de artefatos.

Existem centenas de plugins disponíveis. Também escritos em Perl, que estão sendo atualizados continuamente e, todos podem escrever e adicionar seus plugins.

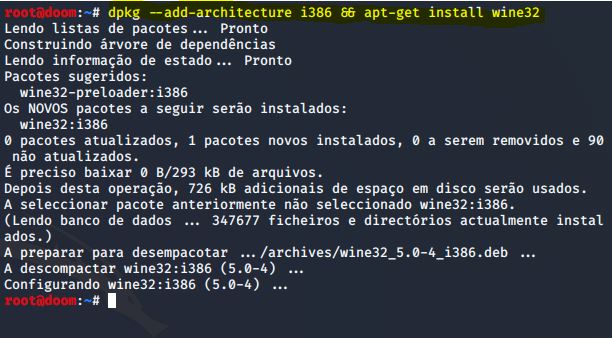

Vamos usar a versão gráfica da ferramenta. Se o nosso sistema forense for de 64 bits, teremos que instalar a versão de 32 bits do wine.

Para fazer isso, vamos executar o seguinte comando:

dpkg –add-architecture i386 && apt-get install wine32

IMAGEM: Do Autor

O RegRipper trabalha em estruturas de registro. Portanto, precisamos encontrar uma maneira de removê-los de nossas imagens RAW divididas. É aqui que vem nosso socorro! Uma ferramenta do pacote lib AFF (afflib-tools).

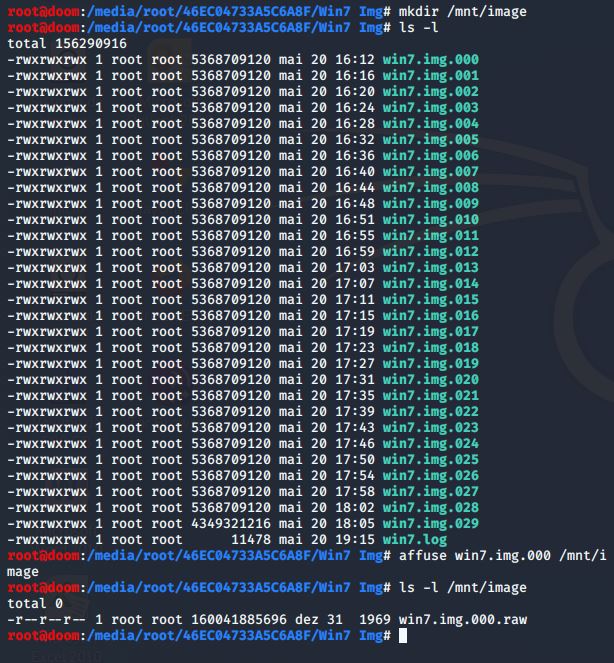

O uso da ferramenta AFF pode combinar todos os arquivos de imagem em um único e, em seguida, podemos montar no nosso sistema de arquivos local. Primeiro, criamos um diretório de montagem, por exemplo, e depois a imagem. Em seguida, listamos os arquivos no diretório atual.

Feito, podemos executar o comando affuse, dada a entrada dos arquivos de imagem. (Caso o comando não for encontrado, digitar apt –y install afflib-tools para baixar o pacote com o Kali.)

IMAGEM: Do Autor

NOTA: Perceba que foi renomeado os arquivos adicionando o dígito 0 três vezes porque o uso do AFF só aceita nomes de imagens que terminam com três dígitos.

Nesse caso, nomeei o primeiro arquivo de imagem, e o diretório mount exibe o conteúdo do diretório de imagens. Podemos ver que o arquivo de imagem foi criado. Esse arquivo combina todos os arquivos divididos de imagem.

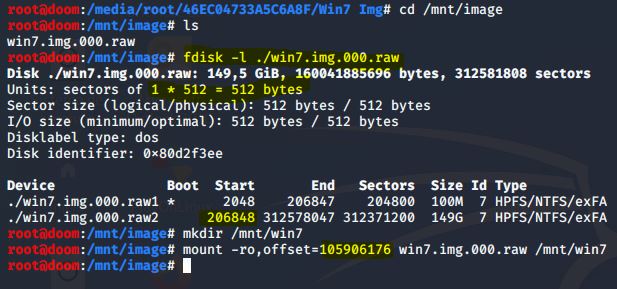

Agora podemos executar o comando mount. Observe que usei a opção -ro para montar a imagem somente leitura e especifiquei o deslocamento da partição NTFS, que está em bytes, iniciando o setor 206848, multiplicado pelo tamanho do setor 512 bytes

IMAGEM: Do Autor

Uma forma forensicamente falando mais segura de montagem seria:

mount -t {TIPO_DE_SISTEMA_DE_ARQUIVOS} -o -ro,nodev,noexec,show_sys_files,streams_interface=windows,loop,offset={RESULTADO_DO_CALCULO} {DIRETÓRIO/ARQUIVO_.IMG} {DIRETÓRIO_A_SER_MONTADO}

Exemplo: mount -t ntfs-3g -o -ro,nodev,noexec,show_sys_files,streams_interface=windows,loop,offset=105906176 /mnt/image/win7.img.000.raw /mnt/win7

Agora podemos acessar o sistema de arquivos em /mnt/win7 e ir para o diretório de configuração do Windows -> System32.

IMAGEM: Do Autor

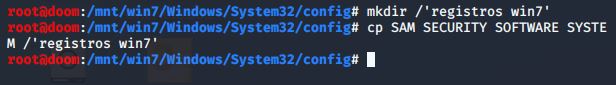

Temos que copiar as estruturas SAM, segurança, software e sistema para nosso diretório de exames.

IMAGEM: Do Autor

Agora temos que copiar também NTUSER.DAT e o USRCLASS.DAT.

IMAGEM: Do Autor

IMAGEM: Do Autor

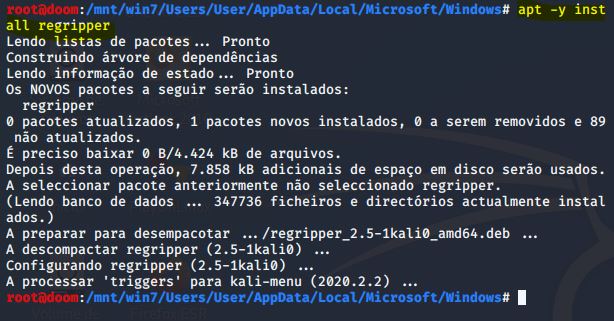

Terminado as cópias, o próximo passo é executar o RegRipper. Ainda com o terminal aberto, digite apt –y install regripper caso a distribuição do Linux não possua. Essa ferramenta existe nos repositórios do Kali.

IMAGEM: Do Autor

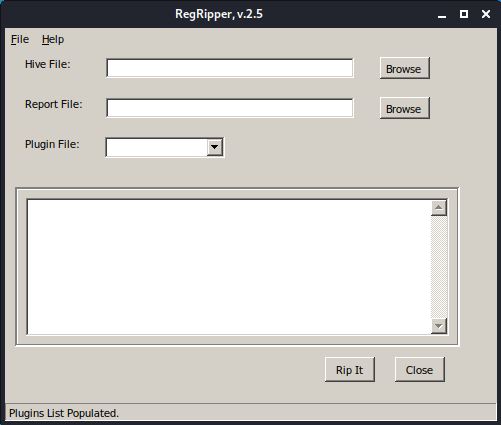

Em sequência, digite regripper que ela vai executar.

IMAGEM: Do Autor

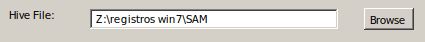

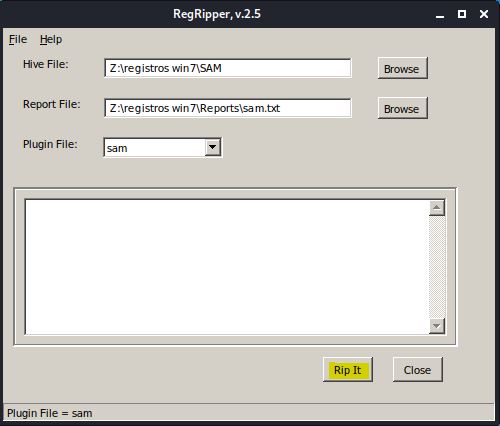

Clique em Browse ao lado da caixa Hive File, vá até o diretório de exames, e selecione a estrutura SAM.

IMAGEM: Do Autor

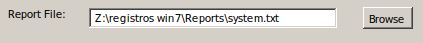

Agora, clique em Browse ao lado da caixa Report File, crie um diretório chamado Reports, e na sequência salve o arquivo com o nome de sam.txt.

IMAGEM: Do Autor

Agora, em Plugin File, escolha o tipo de plug-in que irá utilizar. Como foi escolhida a estrutura SAM, deve-se escolher o plug-in sam. Acredito que até aqui tenha entendido que não há segredo. E as nomenclaturas dos plug-ins padrão confrontam com os arquivos que copiamos. Clique em Rip It na sequência.

IMAGEM: Do Autor

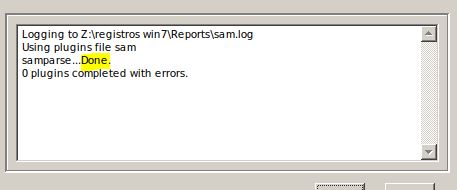

A partir do momento que clicar em Rip It a caixa de mensagem mostrará os resultados. Ao finalizar, verá uma mensagem terminada com Done.

IMAGEM: Do Autor

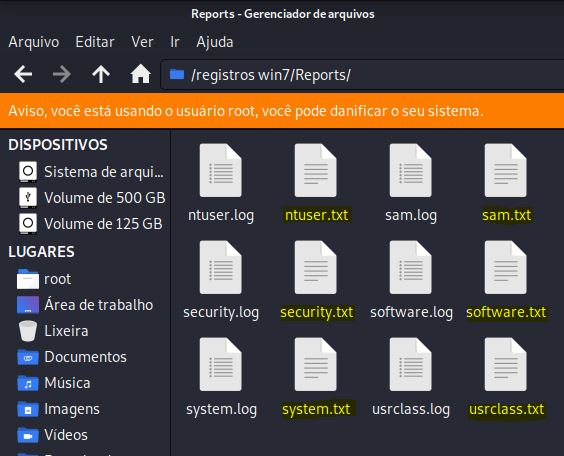

Agora, repita o procedimento para todos os outros registros que tem em mão, nomeando o arquivo .txt de acordo com o tipo de estrutura que tiver.

IMAGEM: Do Autor

Agora que todas as estruturas foram analisadas, podemos abrir alguns dos arquivos de relatório com um editor de texto para dar uma olhada nas informações extraídas.

Primeiro, abrimos o arquivo de relatório SAM.

IMAGEM: Do Autor

Como pudemos ver, mostra bastante sobre usuários e grupos. ACCOUNT CREATED (quando aparece) e LAST LOGIN DATE são as informações mais úteis.

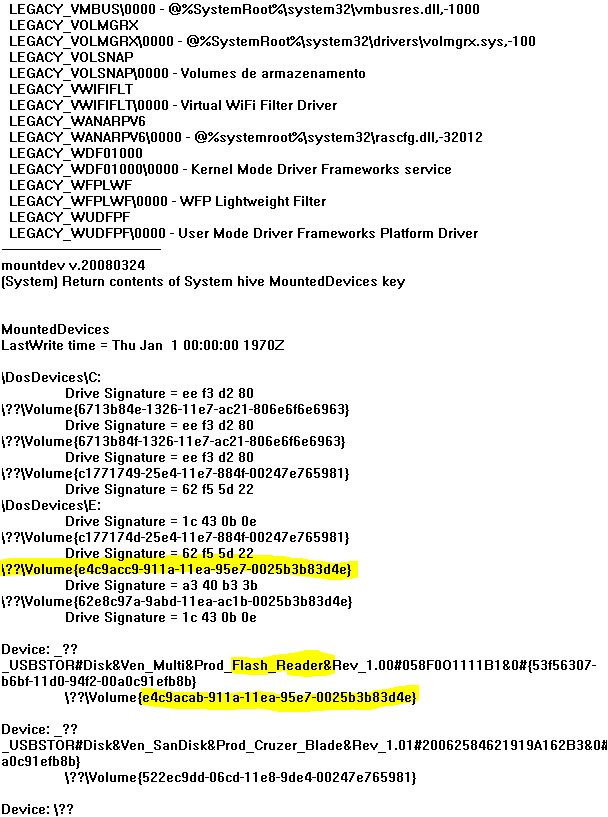

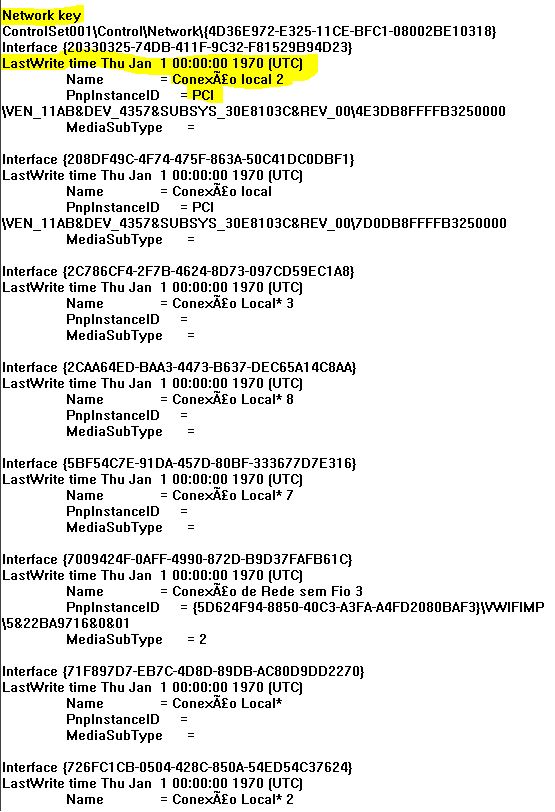

Em seguida, abriremos o arquivo de relatório do sistema.

IMAGEM: Do Autor

Informações particularmente interessantes são relatadas sobre o nome do computador, ID, discos rígidos, unidades montadas, interfaces de rede, lista de serviços e drivers e, na parte inferior, as unidades USB conectadas. Geralmente contem informações muito úteis para investigação forense, porque lista todos os dispositivos USB conectados e a hora em que eles foram conectados. O modelo e o número de série do dispositivo.

IMAGEM: Do Autor

IMAGEM: Do Autor

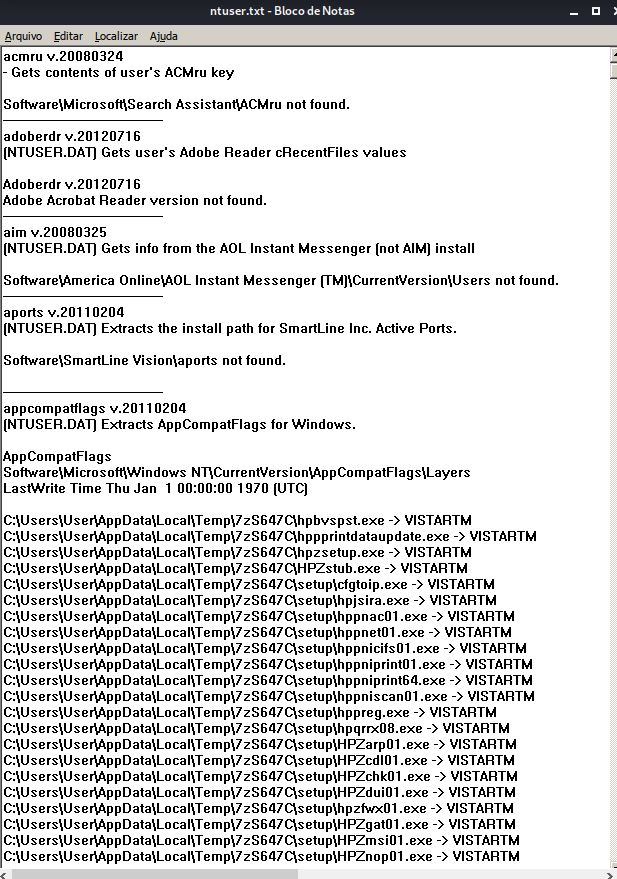

Agora, vamos dar uma olhadinha no arquivo de relatório NTUSER.DAT. Nós vamos encontrar as informações relativas às atividades do usuário:

IMAGEM: Do Autor

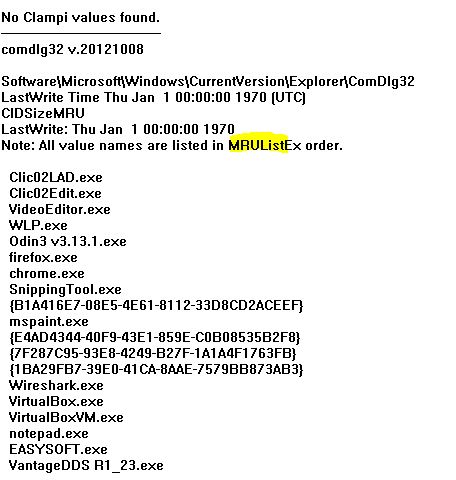

A primeira é a lista MRU que fornece os arquivos usados mais recentemente, também agrupa por tipo de arquivo.

IMAGEM: Do Autor

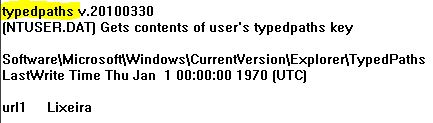

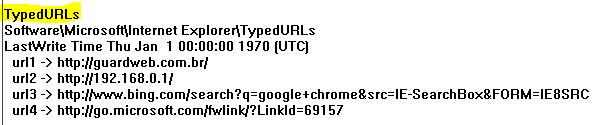

Outras chaves importantes do registro são os caminhos digitados (typed paths, chaves URL (typed URL Keys) e as chaves de inicialização automática.

IMAGEM: Do Autor

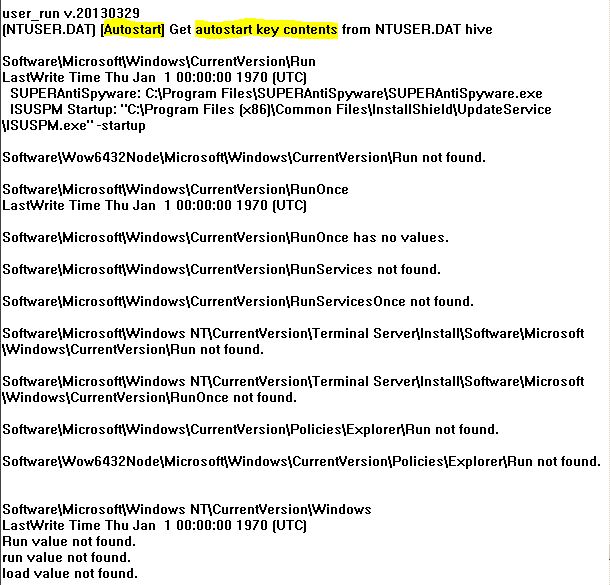

IMAGEM: Do Autor

IMAGEM: Do Autor

Este último lista todos os programas ou serviços que são iniciados automaticamente quando o usuário efetua login. A principal dessas chaves é Software\Microsoft\Windows\CurrentVersion\Run. Essas chaves são um dos principais indicadores de uma infecção por MALWARE, porque o MALWARE normalmente usa essas chaves para obter persistência no sistema.

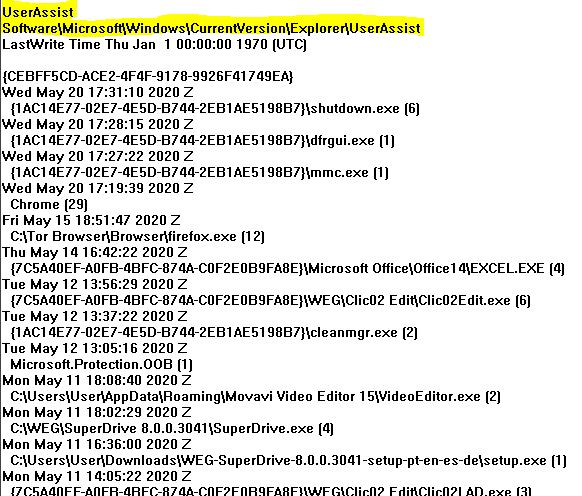

Outra chave importante a considerar é a chave de assistência ao usuário (USER ASSIST KEY) que exibe uma lista dos programas executados junto com a data, a hora e a contagem em execução. Há muitas informações e artefatos que podem ser recuperados do registro.

IMAGEM: Do Autor

Nesta publicação, olhei apenas para aqueles que geralmente são considerados os mais relevantes. Como em qualquer tipo de artefato, sua importância depende muito do que você está procurando.

É o bastante. Nesta postagem, foi comentado o registro do Windows nos locais e recursos da estrutura. Em seguida, analisamos o RegRipper e mostramos como extrair e analisar praticamente os artefatos mais relevantes.

Até logo!

3 comentários em “ANÁLISE DE REGISTROS DO WINDOWS – ANÁLISE FORENSE”