Olá a todos!

Dando continuidade a postagem anterior que fala sobre a ferramenta Guymager (https://douglasmendes.code.blog/2020/04/18/fazendo-clonagem-de-hd-com-guymager-para-analise-forense/ ), estarei falando nessa postagem como extrair uma imagem de um disco rígido, pendrive, disco virtual, etc.

É bem simples. Rápido para compreender.

Na postagem anterior, falei sobre a ferramenta, como configurar…

Caso surja algumas dúvidas de como iniciar com essa ferramenta no Linux, é só seguir os passos anteriores.

Eu, como falei na postagem anterior, utilizei o Kali Linux. Essa distro possui o Guymager nativo. Caso precise instalar em alguma outra distro, sugiro buscar informações no site ( https://guymager.sourceforge.io )

Então… bora pro ataque!

EXTRAINDO A IMAGEM

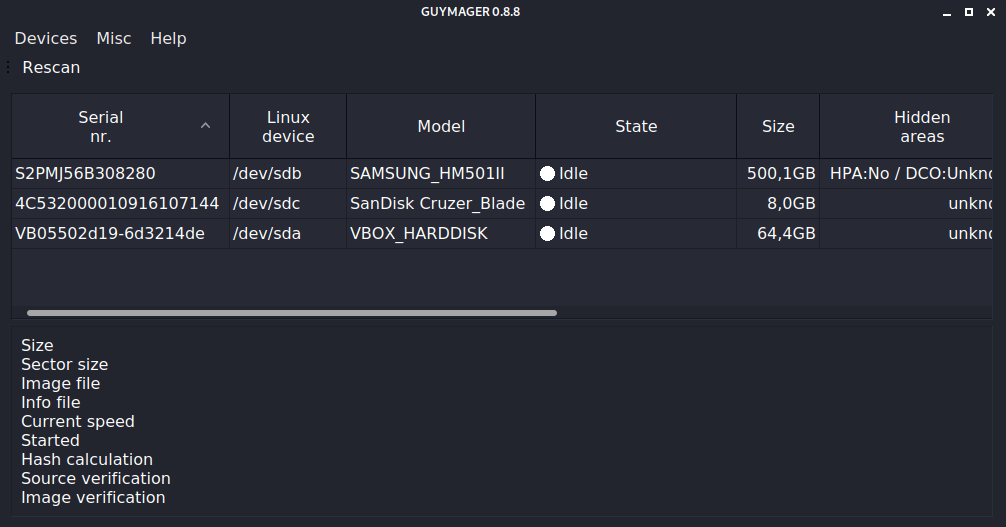

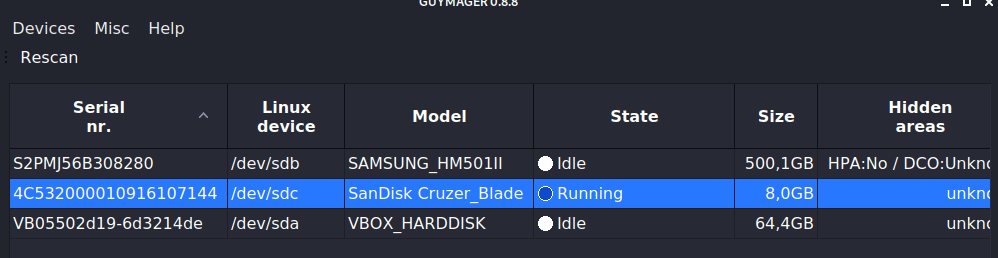

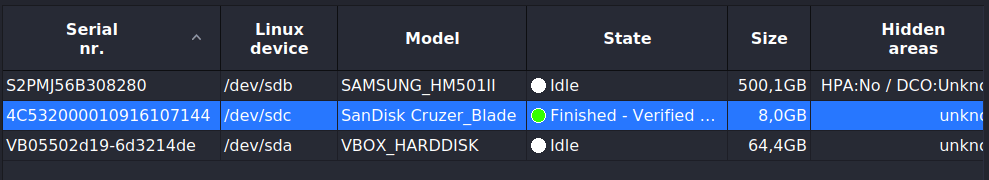

Para recordarmos, essa é a tela inicial do programa:

IMAGEM: Do Autor

Irei utilizar, como na postagem passada, o drive modelo SanDisk Cruzer_Blade. É um Pendrive.

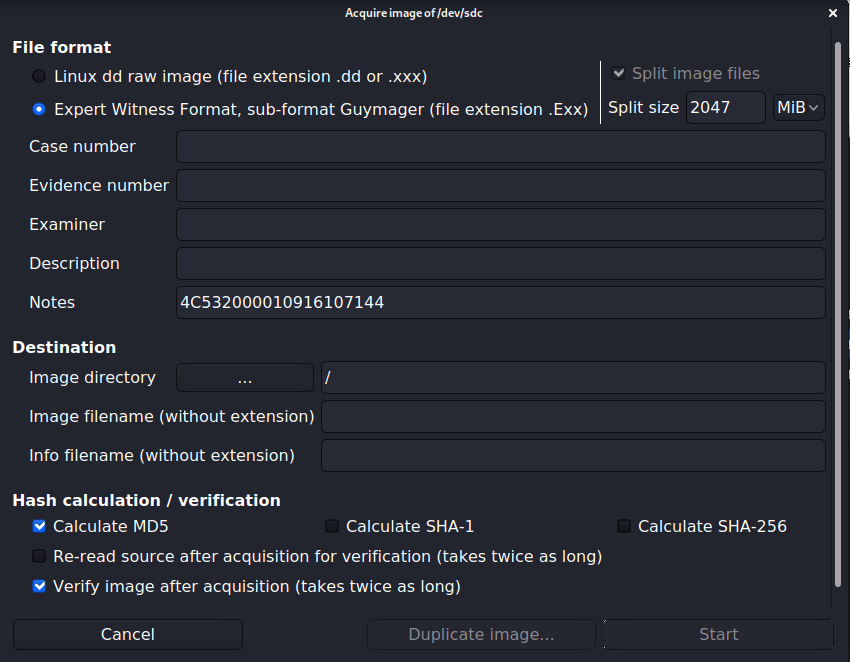

Primeiro passo depois que escolher qual drive vai extrair a imagem é clicar com o botão direito do mouse na lista de drives, e em seguida clicar em Acquire Image. Essa é a tela que será exibida:

IMAGEM: Do Autor

Com esse aplicativo, você pode escolher entre os formatos de imagem raw DD ou DWF, e o formato EWF (Expert Witness Format), escolhido para esse exemplo. Irei explicar melhor esses formatos:

- Raw DD – Quando você fotografa alguma coisa em sua câmera digital, você sabe o que acontece lá dentro para que a luz atravessando a lente se transforme na foto que você depois vai subir para algum álbum na internet? Esse processo de captura da imagem é a primeira parte do entendimento do que é o formato de imagem RAW (o nome vem do termo inglês para cru, e você já vai entender porque).

Quem chegou a fotografar com filme talvez tenha mais facilidade para entender o que é exatamente esse formato de arquivo, mas isso não impede que a geração digital também alcance essa compreensão.

O “negativo da fotografia digital”, não é a melhor comparação a ser feita, mas provavelmente ajuda a entender um pouco melhor essa história de formato RAW. O que acontece na câmera digital no exato momento da exposição é um processo físico envolvendo sensores fotossensíveis, que ao receberem luz irão gerar energia elétrica. Tanto os sensores CCD (coupled-charge-device – dispositivo de carga acoplada) quanto CMOS (complementary metal oxide semiconductor – semicondutor de óxido metálico complementar) funcionam dessa mesma forma.

No caso da imagem RAW de uma HD, o formato da imagem não processada é uma cópia bit a bit dos dados não processados na mídia de origem, sem acréscimos e/ou exclusões. As imagens produzidas no formato bruto não contêm metadados. No entanto, esses metadados podem ser armazenados em arquivos adicionais. Ferramentas como dd e seus derivados (dc3dd, dcfldd, etc) normalmente gravam imagens no formato bruto

- EWF – Em 1998, a empresa Guidance criou um software inovador que viria a ser o líder de mercado na área de forense computacional. Na época, ou seja, em 1998, este software se chamava Expert Witness. Então, uma empresa chamada ASR DATA, que já detinha a marca “expert witness” registrada, entrou com um processo contra a Guidance com o intuito de proibí-la de usar a marca “expert witness”. No fim das contas, a Guidance mudou a marca para EnCase. E é por isso que o formato da imagem gerada pelo software EnCase se chama EWF.

Acontece que este formato começou a ser também chamado de E01. Isso significa que o formato EWF pode ser também chamado de E01.

O formato EWF/E01 é um formato interessante. Ele permite comprimir os dados da imagem forense. Assim, quando analisamos um arquivo de imagem do tipo “raw” (criado através da ferramenta DD) e o comparamos com sua versão no formato EWF/E01, podemos notar que a imagem no formato do EnCase é bem menor. Ou seja: o formato do EnCase permite a compressão dos dados.

Outra característica interessante é que há possibilidade de divisão da imagem forense de um HD ou de uma partição em pedaços. Cada um desses pedaços serão renomeados da seguinte forma:

Imagem.Exx. Portanto, se eu tiver um HD de 40 gigas, e quero “fatiar” em dois pedaços no formato EWF, os meus arquivos de imagem forense ficam desta forma: Imagem.E01 e Imagem.E02. Se “fatiar” em 3 pedaços no formato EWF, os meus arquivos de imagem forense ficam desta forma: Imagem.E01, Imagem.E02 e Imagem.E03.

Fontes: https://www.tecmundo.com.br/imagem/2815-o-que-e-o-formato-de-imagem-raw-.htm

https://www.securitynik.com/2015/06/forensic-imaging-and-their-formats-dd.htmlhttp://periciadigitaldf.blogspot.com/2016/07/imagens-e01ewf.html

Resumindo… mais vantajoso trabalhar com o formato EWF. Por isso a escolha da postagem.

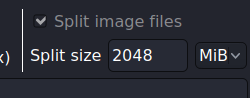

Retomando, decidi dividir a imagem do Pendrive que possui o total de 8Gb em 4 fatias, cada uma com 2Gb. Relembrando, 1Gb = 1024 Mb, portanto, na caixa Split Size determinei 2048 Mb.

IMAGEM: Do Autor

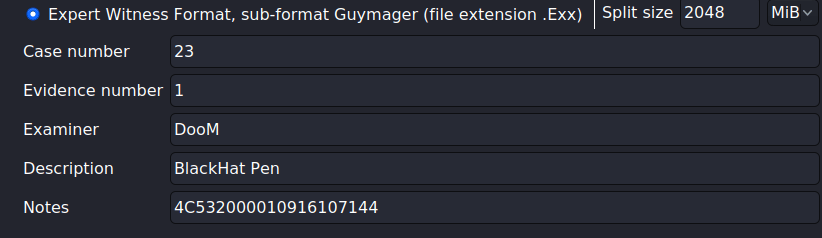

No Guymager você pode adicionar recursos de gerenciamento de caso.

De fato, poderíamos criar um caso para a aquisição de imagens e adicionar informações como a descrição do examinador e outras anotações.

IMAGEM: Do Autor

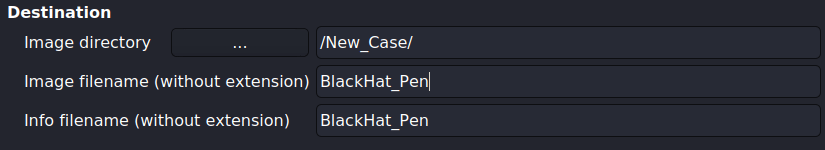

Em seguida, poderíamos selecionar o diretório de destino para o arquivo de imagem, nome e qualquer informação que desejássemos adicionar.

IMAGEM: Do Autor

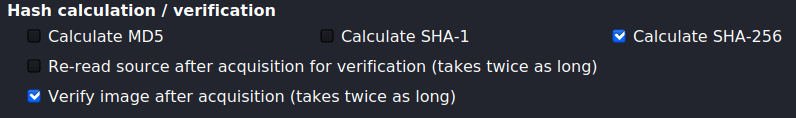

Selecionei um algoritmo de hash para usar. Nesse caso, o SHA 256. E opto por verificar a imagem após a aquisição. Na sequência clico em Start para executar a aquisição da imagem.

IMAGEM: Do Autor

Após clicar em Start o processo iniciará. Note que na frente de Model estará aparecendo Running. Agora é só aguardar.

IMAGEM: Do Autor

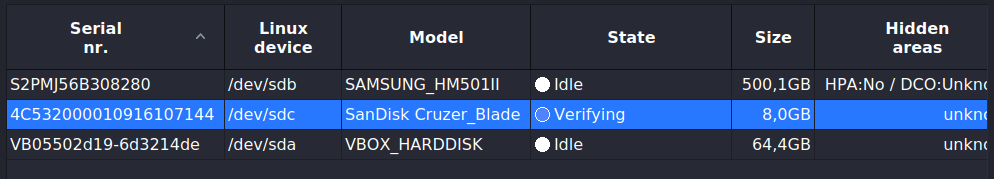

O próximo passo será a verificação.

IMAGEM: Do Autor

Enfim, terminou. Eis a tela que aparece.

IMAGEM: Do Autor

Os arquivos da imagem estarão disponíveis no diretório que você escolheu nas opções.

Em breve estarei fazendo postagem da análise dessa imagem extraída.

Comente sobre o que achou, e se puder dê seu like.

Até mais!

Um comentário em “COMO EXTRAIR UMA IMAGEM DE UM DISCO RÍGIDO PELO LINUX UTILIZANDO A FERRAMENTA GUYMAGER PARA ANÁLISE FORENSE”