Olá a todos!

Estou ansioso em comentar sobre essa parte da esteganografia. Essa técnica faz com que os espaços brancos do corpo de um arquivo .txt seja utilizado de maneira sigilosa.

Para conseguirmos fazer utilizaremos um software gratuito chamado SNOW, que explora a natureza esteganográfica do espaço em branco. Utiliza o algoritmo de criptografia ICE, para que o nome seja tematicamente consistente.

Segundo o fabricante, localizar espaço em branco à direita no texto é como encontrar um urso polar em uma tempestade de neve, por isso utilizaram esse nome.

Como espaços e guias geralmente não são visíveis nos visualizadores de texto, a mensagem é efetivamente oculta dos observadores casuais. E se a criptografia interna for usada, a mensagem não poderá ser lida, mesmo se for detectada.

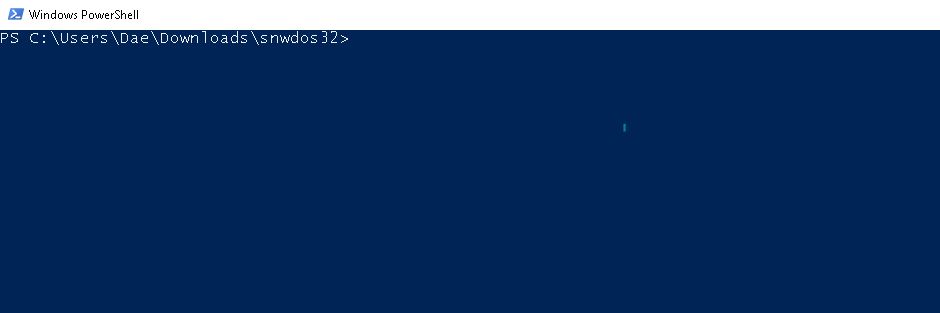

Único detalhe é que esse software não roda com Interface Gráfica, sendo necessário utilizar o CMD ( ou o PowerShell ). Roda em Linux também.

Link para Download Windows (http://www.darkside.com.au/snow/snwdos32.zip )

USANDO O PROGRAMA

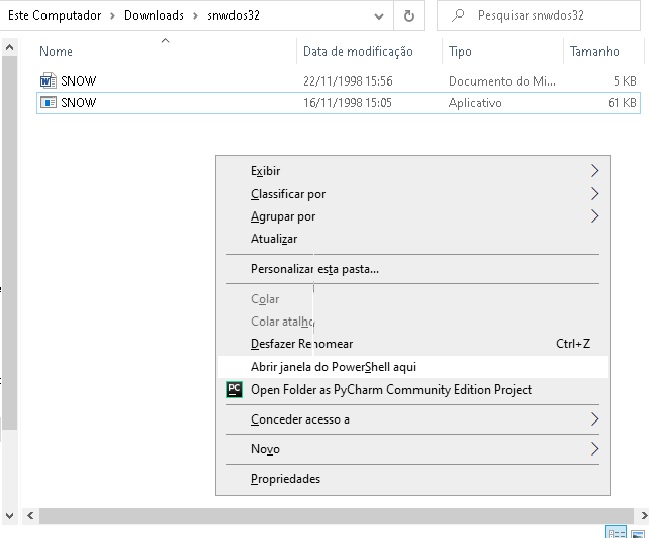

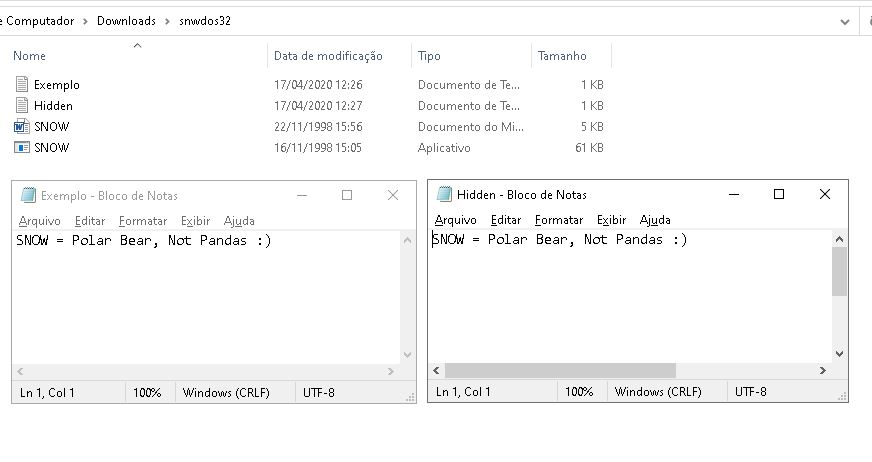

Após clicar no link disponível para download, extrair arquivos contidos dentro do arquivo snwdos32.zip. São dois, o SNOW.DOC e o SNOW.EXE . No arquivo SNOW.DOC encontrará informações sobre o programa e as opções de comando que você utilizará. E o arquivo SNOW.EXE executa o programa no CMD (ou no PowerShell, como preferir). Não deve apenas abrir o executável para poder utilizar como sempre fazemos (dando dois cliques com o botão esquerdo do mouse), porque senão rodará vazio. Por isso vou mostrar de um jeito bem simples como fazer.

Primeiro, segure a tecla Shift, clique com o botão direito dentro da pasta onde estão contidos os arquivos, e selecione Abrir janela do PowerShell aqui.

IMAGEM: Do Autor

IMAGEM: Do Autor

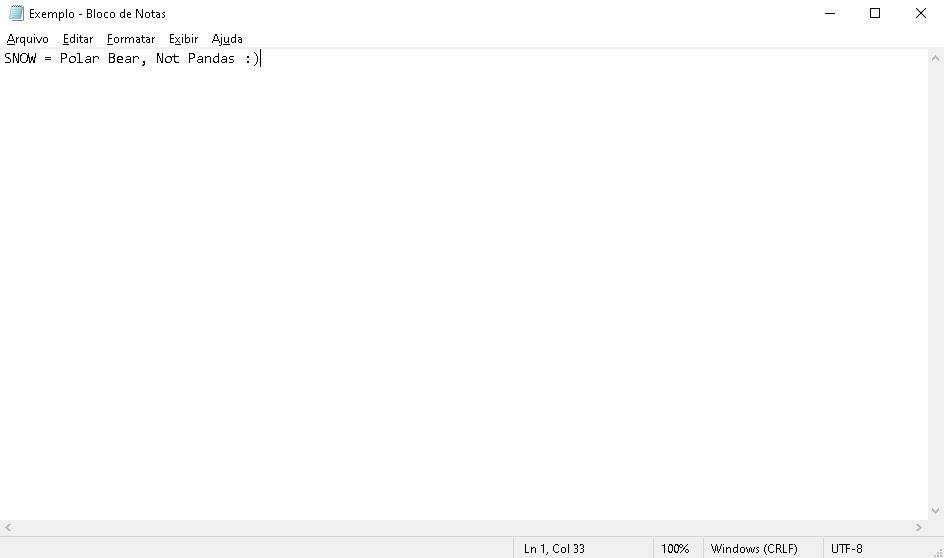

Também, na pasta onde estão os arquivos do SNOW, crie um arquivo .txt e insira nele uma mensagem. Salve em seguida.

Essa mensagem será o objeto-container.

IMAGEM: Do Autor

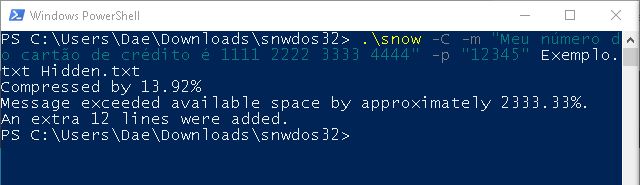

Vamos fazer um exemplo. No PoweShell, digite o comando .\snow –C –m “Meu número do cartão de crédito é 1111 2222 3333 4444” –p “12345” Exemplo.txt Hidden.txt

O que irá acontecer:

1º – A opção –C compressionará a mensagem no espaço em branco.

2º – A opção –m diz que a string a frente deverá ser imbutida no espaço em branco. O texto que utilizamos foi “Meu número do cartão …”

3º – A opção –p serve para que possa digitar a senha de encriptação (password). No caso do exemplo, a senha escolhida foi “12345”

4º – Depois que o método, a mensagem, e a senha foram escolhidas sequencialmente, o objeto-container deve ser escolhido. No caso, Exemplo.txt .

5º – Por último, denominar o novo arquivo. O estego-objeto. No caso foi chamado de Hidden.txt .

IMAGEM: Do Autor

NOTA: Diferente do PowerShell, que não executa comandos de terceiros no diretório local atual a não ser que utilize o . e a \ antes do nome, o CMD rodaria o programa snow –C –m “Meu número do cartão de crédito é 1111 2222 3333 4444” –p “12345” Exemplo.txt Hidden.txt tranquilo.

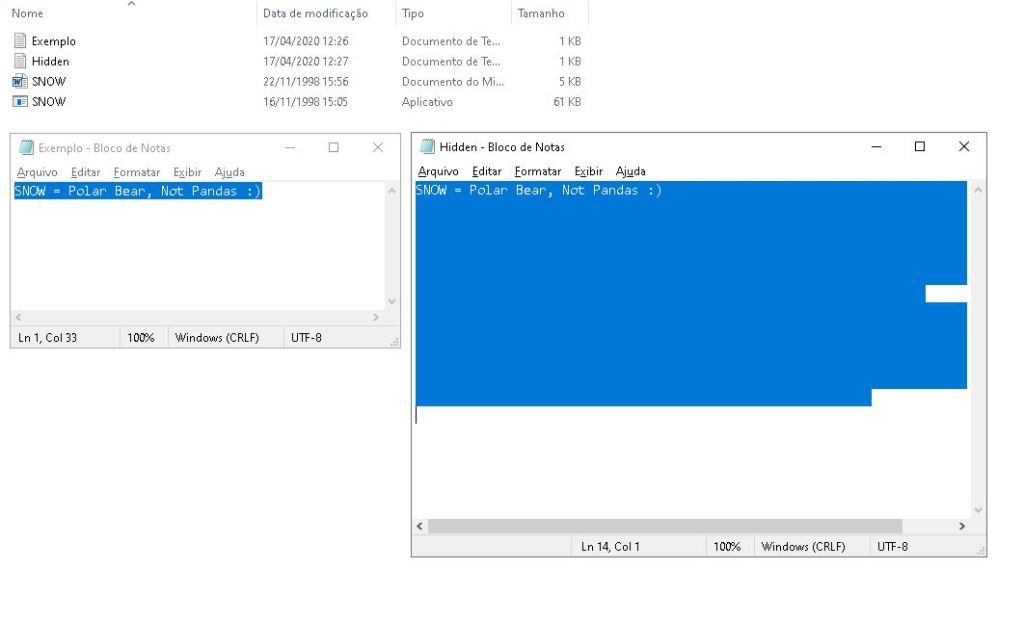

Abra novamente o diretório onde se encontram os arquivos. Em seguida abra os dois arquivos .txt .

IMAGEM: Do Autor

Observando os dois, aparentam idênticos. Mas no arquivo criado (Hidden.txt) existem espaços brancos ocupados. Vamos ter certeza disso pressionando Ctrl + a em cada um deles, assim como eu fiz:

IMAGEM: Do Autor

Como ficou demonstrado, a quantia de espaços utilizados no arquivo é bem maior.

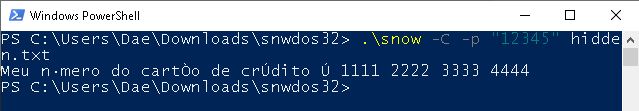

Agora, para recuperar a mensagem dentro do estego-objeto, voltaremos ao PowerShell e digitaremos o comando .\snow –C –p “12345” hidden.txt ,sendo apenas necessário inserir o método, a senha e o arquivo que contém a mensagem secreta.

IMAGEM: Do Autor

Fácil não?

Essa é uma forma de implementar esteganografia em espaços brancos.

Na minha cabeça faz lembrar de esteganografia com sulfite, limão e calor. Fiz muitas vezes quando criança…

Caso não conheça…

Até mais !