Olá !

Dentro da Pós-Graduação da Cruzeiro do Sul, na disciplina Vulnerabilidades de Sistemas Operacionais, apresentaram um esboço do que seria e como usar a ferramenta Ettercap. Como foi apenas um esboço realmente o que foi apresentado, juntei alguns materiais, e “me matei” para escrever de uma forma mais ampla coisas sobre essa ferramenta. Com isso, ampliei um pouco explicando sobre o que o Man-In-The-Middle.

Comentem.

O QUE É ATAQUE?

No mundo da computação, um ataque é uma forma de destruir, expor e furtar acesso não-autorizado a dados e computadores. Um atacante é uma pessoa que rouba seus dados sem permissão e realiza alguns ataques de maneira sigilosa.

Ataques normalmente não são tão simples. A maioria deles são complexos, e se torna um grande desafio para desenvolvedores e pesquisadores de segurança da informação oferecer solução para eles.

São caracterizados em dois tipos:

- Ataque passivo: Nessa modalidade de ataque, o atacante procura ganhar informações do sistema sem destruir as informações. O ataque é mais no estilo de monitorar e reconhecer um alvo. Exemplos:

- Port Scanners; (Escaneamento de Portas);

- Idle Scan. (Escaneamento de Serviços Disponívels).

- Ataque ativo: Nessa modalidade, o atacante procura alterar os recursos do sistema ou destruir os dados. Assim o atacante pode estar modificando os dados, etc.

- Denial-of-service attack; (Ataque de negação de serviços);

- Spoofing; (“Farejar” a rede);

- Man-in-the-middle; (Interceptação de comunicação);

- ARP Poisoning; (É uma técnica em que um atacante envia mensagens Address Resolution Protocol com o intuito de associar seu endereço MAC ao endereço IP de outro host, como por exemplo, o endereço IP do gateway padrão, fazendo com que todo o tráfego seja enviado para o endereço IP do atacante, ao invés de endereço IP do gateway);

- Overflows. (Transbordo de informações) .

Bisbilhotar: Isso você sabe fazer. É algo tão natural. Imagine que quer descobrir alguma informação sobre dois amigos e seus relacionamentos. Um caminho muito simples é simplesmente conseguir ouvir suas conversas. Se for olhar por um lado computacional, você consegue “ouvir” suas conversas também, mas essa prática é chamada de “sniffing”. Quando você conversa com seus amigos sem técnicas de criptografia, ficar escutando o tráfego de informações é possível.

Address Spoofing (Falsificação de Endereços): Todos os computadores precisam de um endereço IP (Internet Protocol). Nesse ataque, um atacante produz um endereço de destino falso com o intuito de te enganar. Por exemplo, você quer acessar o site meubanco.com.br. O atacante encaminha suas solicitações para um site falso. O objetivo é falsificar os dados para que caiam em um servidor que capturará senhas, número de documentos, e dados de cadastro, com uma plataforma idêntica ao site original.

- Detalhe: Diferente de escrever erroneamente no navegador o endereço de um site falso, o atacante gera no cabeçalho de transmissão condições para que nunca chegue seus pedidos e respostas no servidor correto.

Ataque Denial-of-Service (DoS): Nesse tipo de ataque, um atacante trabalha para indisponibilizar um serviço de rede. O serviço interrompe ou suspende temporariamente a conexão com a internet. O alvo desses ataques são Gateways e Servidores Web, como bancos, e giram em torno de algumas dessas sabotagens:

- Uso de recursos computacionais, como largura de banda, memória, espaço em disco ou também processadores. Como deve estar imaginando, sim, alguns malwares são de uma forma, ataque DoS;

- Destroem informações de roteamento e tabelas de roteadores;

- Interrompem componentes da rede física, como roteadores, switches e firewalls;

- Envio de dados inválidos para aplicativos ou serviços de rede. Pode anormalmente encerrar serviços;

- Envio de muitos pacotes para um destino afim de inundar a capacidade computacional com fins de travamento e desligamento;

- Bloquear o acesso a destinos de bloco pelos usuários.

No ataque DDoS, um atacante pode usar técnica de “zumbizamento”, capturando muitos computadores e enviando ordens para que todos esses computadores, em conjunto, enviem uma quantidade gigantesca de pacotes para um destino só. Uma forma de derrubar uma rede de um departamento é ter em mãos uma grande quantidade de computadores “zumbis” e requerer que todos enviem um comando ping para o destino. Simples assim.

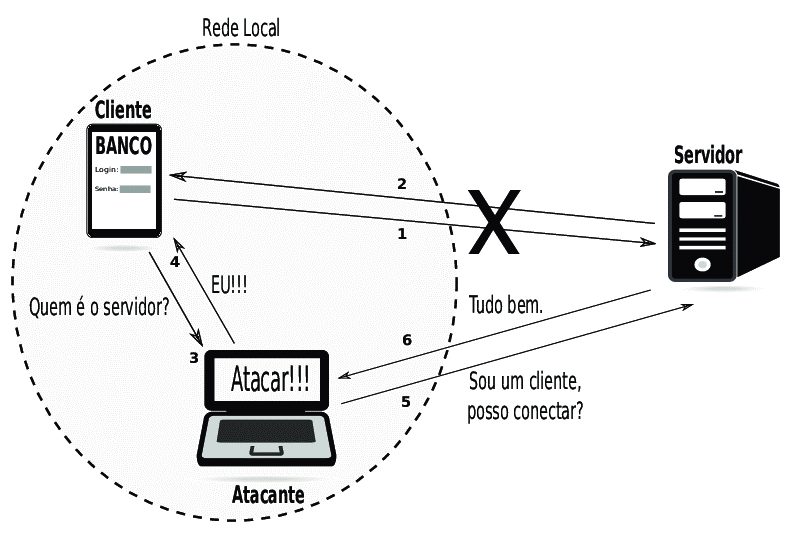

Ataque Man-in-the-Middle: O ataque man-in-the-middle (Abreviações: MITM, MitM, MIM, MiM, MITMA) é uma forma de ataque ativo onde um atacante intercepta a conexão entre duas vítimas e envia mensagens entre elas. Lógico, vítimas que se comunicam diretamente entre elas. Nesse caso, o atacante consegue ver toda a comunicação, e alterar os pacotes conforme seu interesse.

Felizmente, alguns protocolos podem impedir as ações do cracker (termo correto para os invasores ilegais), como SSL.

Um hacker pode usar umas dessas ferramentas para implementar o ataque:

- Cain and Abel;

- Subterfuge;

- Ettercap;

- AirJack;

- SSLStrip;

- SSLSniff;

IMAGEM: Site https://researchgate.net

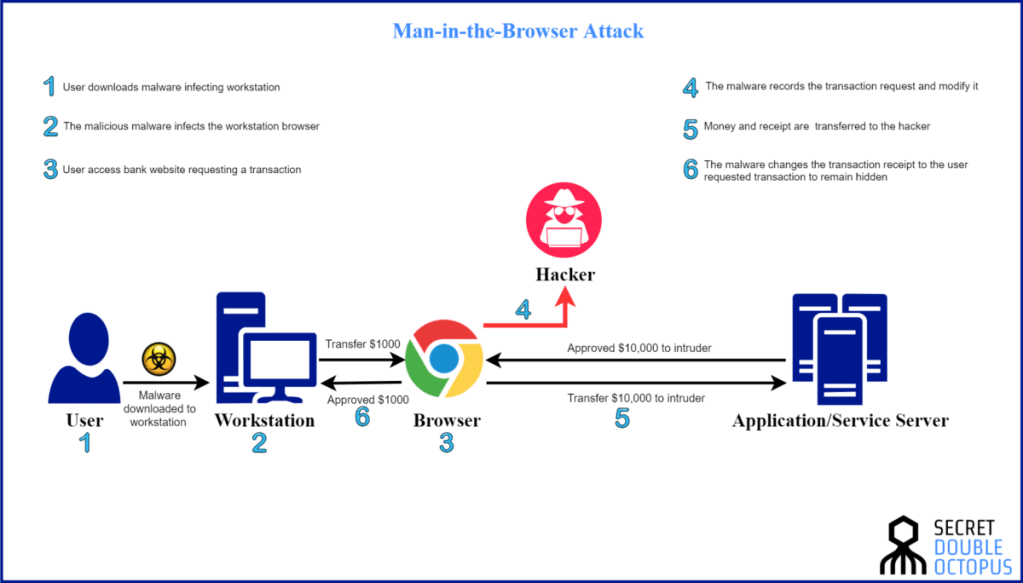

Temos também o Ataque Man in the Browser (MITB), que por meio de um spyware infecta os navegadores e monitora as atividades de navegação das vítimas. O MITB fica alerta, especificamente, quando a vítima acessa um site bancário e, em seguida, intercepta e modifica, sorrateiramente, o conteúdo de página da rede, a fim de roubar os dados de bancos online. O MITB é capaz de modificar o conteúdo das transações ou inserir operações adicionais em uma página bancária da rede. Um ataque do MITB envolve a manipulação de um navegador, a fim de fornecer, tanto ao usuário quanto ao servidor do banco, informações falsas. Desta forma, nem o usuário nem o servidor vão suspeitar ou detectar qualquer atividade mal-intencionada.

IMAGEM: Site https://doubleoctopus.com

Farejador de pacotes (Sniffer): O Sniffer é uma aplicação ou dispositivo que o atacante usa para “farejar” o seu tráfego de informações. Um atacante pode ler, monitorar e capturar seus pacotes. Um bom caminho para prevenção é encryptação do seu tráfego. Isso depende da estrutura de redes. Em uma rede onde computadores se comunicam com outros por meio de um equipamento chamado Hub, a insegurança é enorme. O farejamento dos pacotes é muito simples. Switches e Roteadores usam outro tipo de arquitetura para prevenir, mas não é impossível.

Essas são algumas ferramentas populares:

- Cain and Abel;

- dSniff;

- ettercap;

- tcpdump;

- Wireshark.

Agora que já se familiarizou com alguns ataques, irei executar em máquinas virtuais uma ferramenta popular com o nome “Ettercap”. É uma ferramenta gratuita, open source que executa ataques Man-in-the-Middle. Você pode utilizar essa ferramenta para análise de redes e auditoria de segurança e pode rodar em vários sistemas operacionais, como o Linux, BSD, Mac OS X e Windows. Ettercap pode farejar tráfego de rede, capturar senhas, e etc. Segue algumas descrições sobre essa ferramenta:

O Ettercap pode trabalhar com esses quatro modelos:

- Baseado em IP: Pacotes filtrados por endereço IP.

- Baseados em MAC: Pacotes filtrados por endereço MAC.

- Baseados em ARP: É muito útil para detectas pacotes entre dois hosts em uma rede comutada.

- Baseado em PublicARP: É muito útil para farejar pacotes de um usuário para todos os hosts.

Algumas características importantes:

- Suporte HTTPS;

- OS fingerprinting;

- Escaneamento passivo;

- Sequestro de DNS.

Baixe Ettercap via https://ettercap.github.io/ettercap/downloads.html

No meu caso, costumo usar sistema Gnu/Linux, tanto o Debian quanto versões baseadas, como o Kali Linux, e costumo exporadicamente praticar com o Whonix também.

No caso de usuários Linux, as distros compatíveis são:

- Debian/Ubuntu;

- Fedora;

- Gentoo;

- Pentoo.

Você pode instalar em outras versões, como também pode instalar no Windows, mas a compilação não é garantida.

Na próxima postagem irei exemplificar o uso dessa poderosa ferramenta.

Um comentário em “ATAQUE MAN-IN-THE-MIDDLE COM A FERRAMENTA ETTERCAP (Teórico)”